ManageEngine PAM360 permet à l’entreprise qui souhaite anticiper ce risque grandissant de bénéficier d’une solution éprouvée de gestion de l’accès privilégié (PAM). Elle garantit qu’aucune voie directe à des actifs stratégiques n’échappe à la gestion, l’analyse et la surveillance.

L’éditeur propose un éventail complet de solutions de gestion informatique, incluant des notions de supervision, de ticketing, d’assistance et de sécurité.

La valeur ajoutée de PAM360

Renforcez la résilience en matière d’identités numériques et transformez votre gestion de la sécurité de l’accès privilégié avec PAM360.

- Gouvernance d’accès stricte

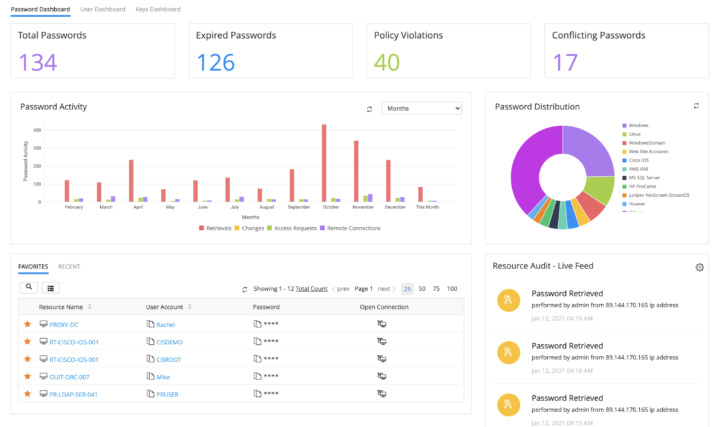

- Contrôle centralisé

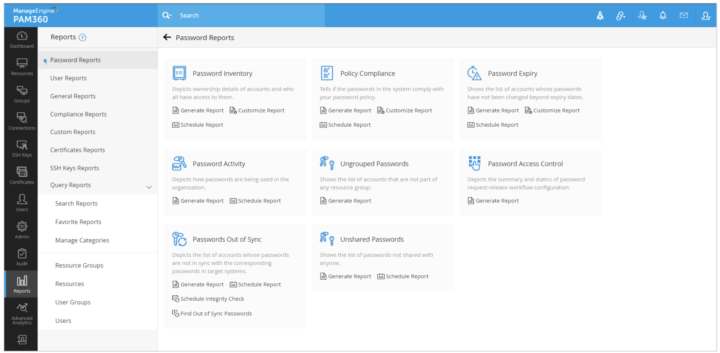

- Conformité réglementaire

- Automatisation de workflow intelligente

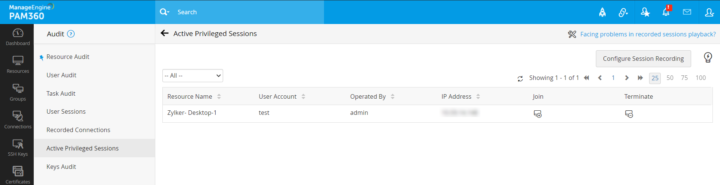

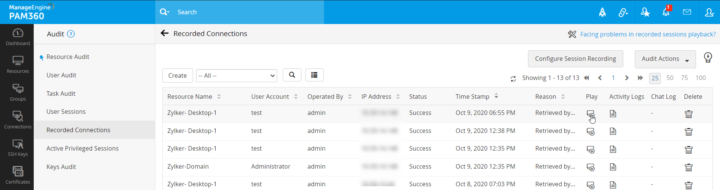

- Meilleur suivi

- Gestion de la réputation en ligne

- Corrélation d’événements précise

Gestion des accès

Élévation de privilège juste-à-temps

Établissez des contrôles juste-à-temps pour les comptes de domaine et ne les attribuez avec des privilèges supérieurs que si l’utilisateur le requiert. Révoquez automatiquement les autorisations de compte après une période fixée et réinitialisez les mots de passe pour une sécurité accrue.

Analyse comportementale des utilisateurs privilégiés

Exploitez des outils de détection d’anomalies à intelligence artificielle et apprentissage machine pour identifier facilement une activité privilégiée inhabituelle. Suivez étroitement les utilisateurs privilégiés pour déceler une activité à risque qui peut toucher l’entreprise.

Sécurisation avancée des accès

Intégration aux systèmes d’assistance

Renforcez vos workflows d’approbation d’accès pour les comptes privilégiés en intégrant la validation des identifiants de ticket. N’autorisez la récupération d’identifiants pour les demandes de service exigeant un accès privilégié qu’après vérification de l’état du ticket.

Coffre des identifiants d’entreprise

Analysez les réseaux et découvrez les actifs stratégiques pour intégrer automatiquement les comptes privilégiés à un coffre sécurisé qui allie une gestion centralisée, un chiffrement AES-256 et des autorisations d’accès basées sur le rôle.