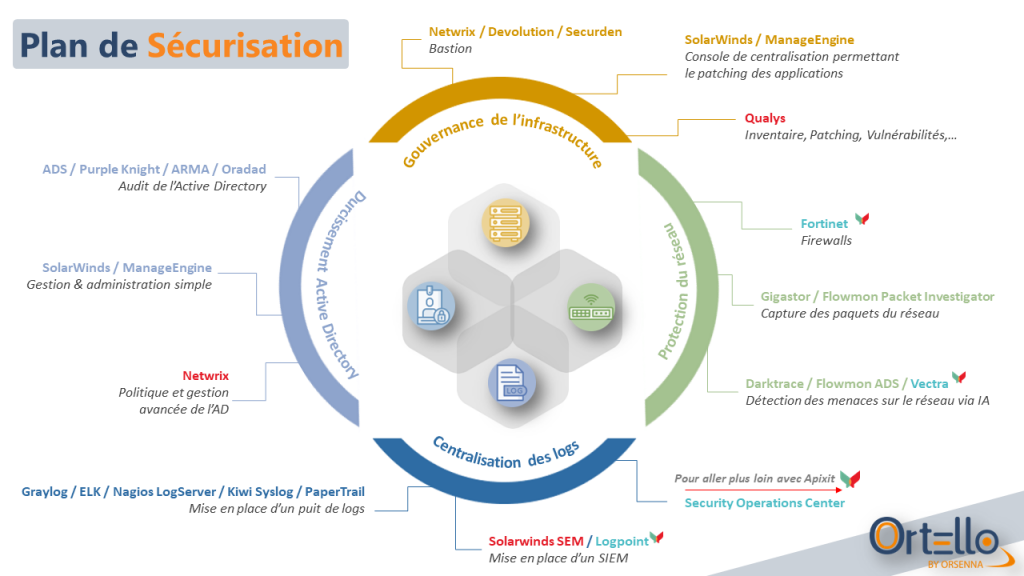

Dans le cadre du plan France Relance, l’ANSSI préconise l’adoption d’un parcours de sécurisation. Celui-ci est une première étape de mise en place d’un système de sécurité pérenne contre les cyberattaques qui visent de plus en plus les organisations de toutes tailles. Pour ce faire, nous vous présentons aujourd’hui en détail les différentes solutions de notre catalogue pouvant correspondre à ces précautions de sécurité.

Gouvernance de l’Infrastructure

1. Mise en place d’un bastion

Le bastion représente la première défense du système d’information face aux attaques. En effet, si l’administration n’est pas sécurisée cela peut engendrer de nombreuses vulnérabilités qui sont un point de passage pour les attaquants. Nos solutions PAM et Bastion aident à sécuriser l’administration du SI grâce à la gestion des accès, des mots de passe et la détection des comportements anormaux.

2. Elaboration d’un processus de patching des applications

Il est important de mettre à jour le plus régulièrement possible tous ses logiciels. Dans le cas contraire les attaquants peuvent exploiter des vulnérabilités sur des versions obsolètes de vos logiciels. Pour éviter cela, le Patch Management de ManageEngine Endpoint Central sert à automatiser toutes vos mises à jour. Il sonde également Internet pour recherche de nouvelles vulnérabilités et leurs correctifs pour éviter les failles sur votre SI.

- ManageEngine Endpoint Central

- SolarWinds Patch Manager

Durcissement du domaine Active Directory

L’Active Directory est l’une des principales cibles des cyberattaques. En cas de compromission les systèmes d’informations subissent des pannes qui peuvent durer plusieurs jours voire semaines ce qui engendre de grosses pertes pour les organisations qui ne peuvent plus fonctionner correctement. Nos solutions aident à la sécurisation, la remédiation et le recovery de l’Active Directory.

- Netwrix Recovery for Active Directory

- StealthDEFEND

- SolarWinds Access Rights Manager (ARM)

- Netwrix Auditor

- Netwrix Threat Manager

Protection du réseau

L’option de mapping ou de cartographie réseau peut être utile pour comprendre les liens des différents logiciels entre eux et avoir une visibilité complète sur le SI. La cartographie donne un avantage en plus puisqu’elle permet de découvrir des nouveaux périphérique et de visualiser tous les composants du SI et donc de pouvoir les sécuriser.

- Flowmon ADS

- Flowmon Packet Investigator

- Gigastor

- Darktrace

Centralisation des logs

Les puits de logs permettent de stocker toutes les informations provenant des journaux d’évènements en un seul endroit. Ils sont utiles car ils réunissent les informations pertinentes lors des attaques qui peuvent servir à comprendre ce qui s’est passé. Ils fournissent un historique complet des attaques et des tentatives, ils permettent par exemple de connaître les tentatives d’accès.

Nous contacter

Tel: (+33) 01 34 93 21 80

Mail: securite@ortello.fr