Renforcez votre cybersécurité en 2024 avec notre Parcours de sécurisation

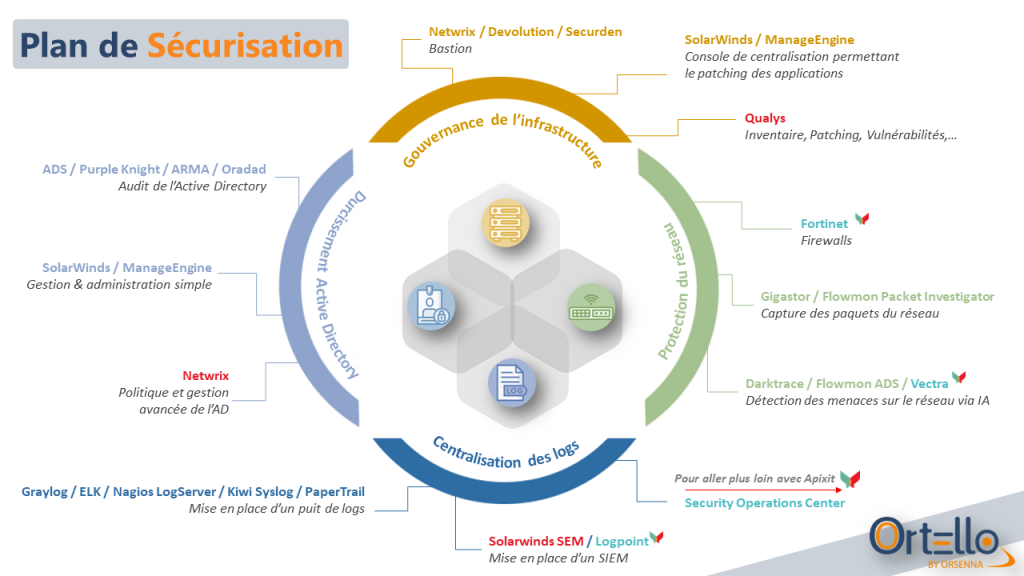

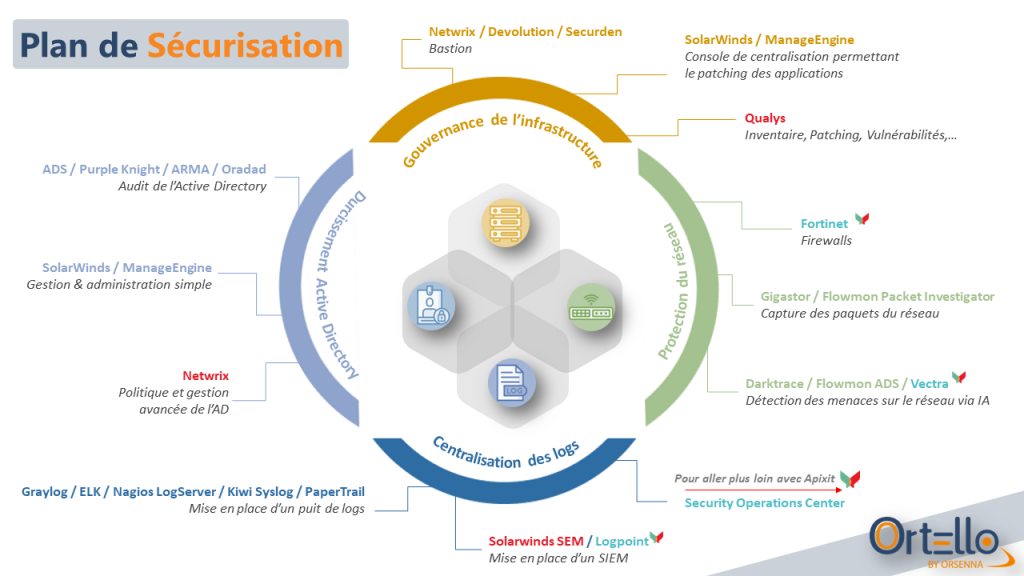

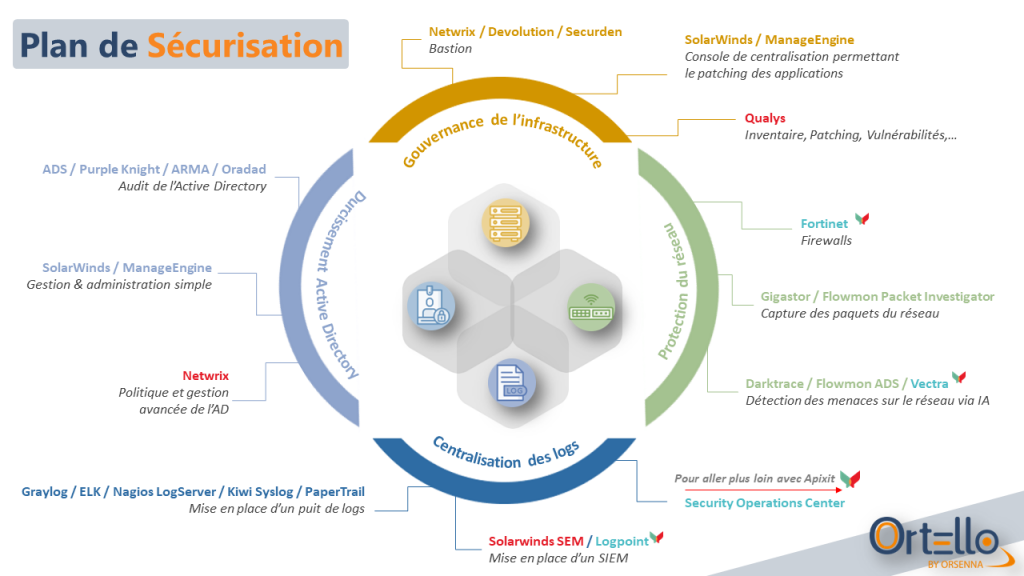

Dans un paysage numérique en constante évolution, la cybersécurité est devenue une préoccupation majeure pour les entreprises du monde entier. Protéger ses données sensibles et son infrastructure contre les menaces en ligne est essentiel afin d'assurer la pérennité de votre entreprise. Notre Parcours de sécurisation en 4 étapes est inspiré par les Recommandations de l'ANSSI et permet d’améliorer votre cybersécurité en servant de bouclier face aux intrusions malveillantes.

Gouvernance de l'infrastructure

La gouvernance de l'infrastructure constitue le fondement de toute stratégie de cybersécurité efficace. Elle implique la mise en place de politiques et de procédures pour gérer et protéger votre environnement informatique. Selon une étude de PwC, 47% des entreprises n'ont pas de politique de sécurité informatique formelle ce qui peut mener à des failles de sécurité et donc à des intrusions dans le SI. Il est donc crucial d'établir des politiques claires concernant l'utilisation des données, l'accès aux systèmes et les protocoles de sécurité. Nos solutions de gouvernance se composent de solutions bastion, de patching et de gestions des terminaux.

Durcissement du domaine Active Directory

Le domaine Active Directory est souvent la cible privilégiée des attaquants cherchant à s'introduire dans les systèmes informatiques d'une entreprise. Pour renforcer la sécurité de votre domaine Active Directory, il est nécessaire de mettre en place des mesures telles que la restriction des privilèges administratifs, la mise en œuvre de stratégies de groupe strictes et la surveillance des accès. Si les accès sont trop permissifs les risques d'intrusions dans le SI et de cyberattaques augmentent drastiquement ce qui peut mener à un vol de données. Pour éviter cela notre Parcours de sécurisation se compose de solutions qui réalisent des audits de conformité, permettent de gérer facilement les accès, détectent les menaces sur l'AD et proposent la restauration d'une forêt AD en cas d'incident.

Collecte de logs et centralisation

La collecte et la centralisation des logs sont cruciales pour détecter et répondre aux incidents de sécurité rapidement. En consolidant les logs de tous les périphériques et systèmes de votre réseau, vous pouvez repérer les comportements anormaux et les activités suspectes. Selon le rapport Verizon Data Breach Investigations, 56% des violations de données prennent des mois ou plus à être découvertes. La collecte et l'analyse efficaces des logs peuvent réduire ce délai et minimiser les dommages potentiels. Nos solutions Logs et SIEM permettent de bénéficier d'un historique afin de comprendre les dysfonctionnements sur le SI et envoient des alertes afin de réduire le temps d'intervention.

Protection du réseau

La protection de votre réseau est un aspect crucial de la cybersécurité. Cela implique l'utilisation de systèmes de détection des intrusions et de solutions de sécurité réseau avancées pour empêcher les attaquants d'entrer dans votre réseau. Selon le Ponemon Institute, le coût moyen d'une violation de données s'élève à 3,86 millions de dollars. Investir dans la protection du réseau peut aider à éviter ces coûts élevés et à protéger la réputation de votre entreprise. Pour protéger votre réseau nous vous proposons des solutions qui mesurent la performance et détectent les menaces et les comportements anormaux.

Découvrez notre Parcours de sécurisation

Nous contacter

Mail: securite@ortello.fr

Tel: (+33) 01 34 93 21 80

Soyez en conformité avec la nouvelle directive NIS 2 / SRI 2

La directive européenne NIS 2 ou SRI 2 a été publiée en 2022 et commencera à prendre effet en octobre 2024. Celle-ci porte sur le niveau de sécurité des organisations européennes face aux cyberattaques. Elle fait suite à la première directive de 2016, NIS 1 et vient élargir le périmètre des organisations concernées. La directive prévoit une liste de toutes les entités concernées (voir notre précédent blog) et place le réseau CyCLONe en tant que coordinateur entre les différents Etats-membres. La sécurité des systèmes d'information est aujourd'hui un des enjeux essentiels de l'UE, les attaques étant de plus en plus rapides et perfectionnées.

Quelles obligations pour les entités critiques ?

La directive se réfère à la directive sur la résilience des entités critiques qui prévoit une liste d'actions à suivre pour les entités critiques dans le but de diminuer le risque d'attaques dans l'Union Européenne. Voici un résumé des mesures à mettre en place:

- Prévenir la survenance d’incidents, en tenant dûment compte de mesures de réduction des risques de catastrophe et d’adaptation au changement climatique.

- Assurer une protection physique adéquate de leurs locaux et infrastructures critiques, en prenant en considération des clôtures, des barrières, des outils et procédures de surveillance des enceintes, et des équipements de détection et de contrôle des accès.

- Réagir et résister aux conséquences des incidents et les atténuer, en prenant dûment en considération la mise en œuvre de procédures et protocoles de gestion des risques et des crises et de procédures d’alerte.

- Se rétablir d’incidents, en prenant dûment en considération des mesures assurant la continuité des activités et la détermination d’autres chaînes d’approvisionnement, afin de reprendre la fourniture du service essentiel.

- Assurer une gestion adéquate de la sécurité liée au personnel, en prenant dûment en considération des mesures telles que la définition des catégories de personnel qui exerce des fonctions critiques, l’établissement de droits d’accès aux locaux, aux infrastructures critiques et aux informations sensibles, la mise en place de procédures de vérification des antécédents.

- Sensibiliser le personnel concerné aux mesures visées en tenant dûment compte des séances de formation, du matériel d’information et des exercices.

Nous vous accompagnons dans votre mise en conformité

En tant qu'intégrateur sécurité nous pouvons vous accompagner dans vos projets de sécurisation de votre SI, notamment sur les thématiques: Gouvernance de l'infrastructure, Durcissement du domaine Active Directory, Collecte de logs et centralisation et Protection du Réseau.

Nous avons développé un Parcours de sécurisation à partir des recommandations de l'ANSSI dans le cadre du plan France Relance. Celui-ci sert de rempart face aux cyberattaques et constitue une base solide pour le développement de votre cybersécurité.

Sources

- Directive sur la résilience des entités: https://eur-lex.europa.eu/legal-content/FR/TXT/PDF/?uri=CELEX:32022L2557

- Directive NIS 2: https://eur-lex.europa.eu/legal-content/FR/TXT/?uri=CELEX%3A32022L2555

- Site de l'ANSSI

Se remettre d'une cyberattaque avec compromission AD grâce à Netwrix Recovery

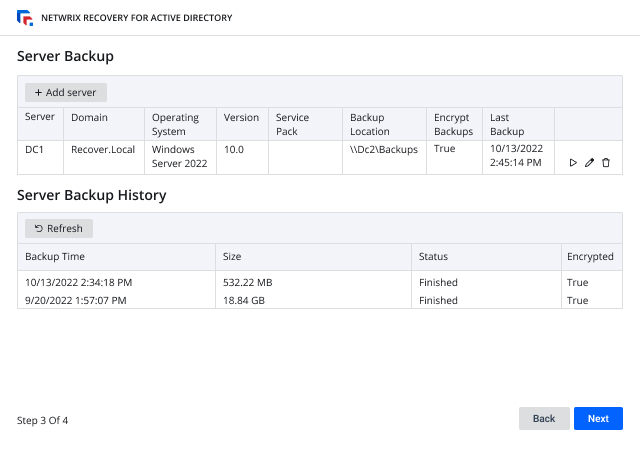

Dans son guide de mesures Cyber préventives prioritaires, l'ANSSI recommande de "s'assurer de l'existence d'un dispositif de gestion de crise adapté à une cyberattaque". En effet, en cas d'attaque malveillante sur votre système d'information et l'Active Directory, il est important de pouvoir le remettre en état le plus rapidement possible. Aujourd'hui nous vous présentons Netwrix Recovery for Active Directory, une solution de recovery qui vous aide à remettre en marche votre SI et donc réduire le temps d'interruption.

Pourquoi choisir Netwrix Recovery for Active Directory ?

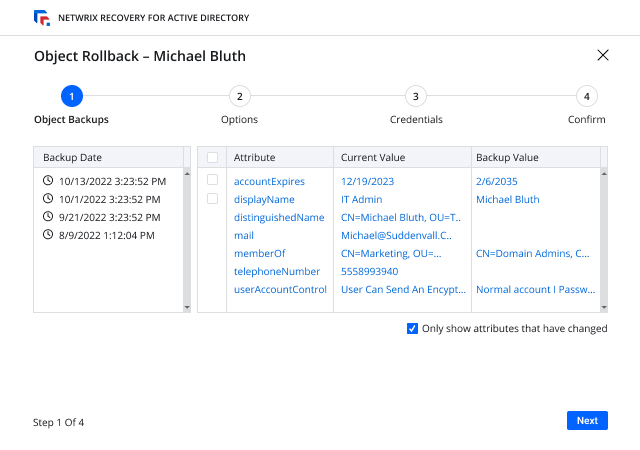

L'ANSSI explique qu'une "cyberattaque peut avoir un effet déstabilisateur sur les organisations. L’attaque cause en général une interruption d’activité partielle et, dans les cas les plus graves, une interruption totale." Cela signifie un ralentissement ou dans les pires cas, un arrêt total de la production, des services ou de l'activité en général de l'organisation victime de cette attaque. Cela se traduit par d'énormes pertes de temps et d'argent puisque pour remettre en place le SI il faut généralement compter plusieurs jours voire semaines. Netwrix Recovery vient agir pour réduire ce lapsus de temps et effectue une restauration rapide des comptes et autorisations. En effet, il suffit de faire une simple recherche dans l'historique des changements de l'Active Directory pour mettre en place la récupération au point souhaité.

Quels sont les avantages de Netwrix Recovery for Active Directory ?

Netwrix Recovery présente plusieurs avantages. Le plus intéressant est la réduction des failles de sécurité. Il peut arriver qu'un membre de l'équipe se trompe et modifie les accès de façon incorrecte. Ce genre d'erreur humaine peut donner lieu à une intrusion dans le système informatique et dans le pire des cas à une cyberattaque. Netwrix Recovery permet de rétablir tous les changements non-désirés de façon immédiate et rapide ce qui réduit les vulnérabilités du SI.

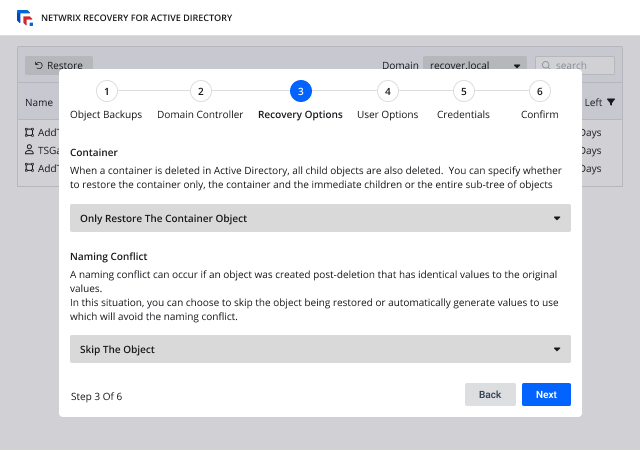

Quel processus de récupération de l'Active Directory ?

Après une compromission, la récupération de la forêt AD se fait à partir d'une sauvegarde et rétablit les objets AD avec tous leurs attributs, appartenances aux groupes et paramètres ce qui facilite la reprise de l'activité. La solution permet également de répondre aux critères de mise en conformité aux exigences de sécurité.

Sources:

- Guide des mesures Cyber préventives prioritaires de l'ANSSI

- Page Netwrix Recovery for Active Directory

Nous contacter

<<<< Mail: securite@ortello.fr

<<<< (+33) 01 34 93 21 80

Qu'est-ce que la directive NIS 2 ?

NIS 2 est une directive de l'Union Européenne publiée en 2022, elle a pour objectif d'augmenter les mesures prises par les entreprises européennes en terme de cybersécurité. Elle fait suite à la directive NIS 1 de 2016 qui avait permis une première coopération entre les différents Etats membres de l'Union Européenne.

Pourquoi a-t-elle été adoptée ?

Le Parlement Européen a décidé d'adopter NIS 2 face à la recrudescence et l'évolution des menaces. Avant les principales cibles des cyberattaques étaient les grandes entreprises qui ont ainsi pu élever leur niveau de sécurité, cependant aujourd'hui les PME, ETI et collectivités territoriales sont aussi touchées par ces attaques alors qu'elles n'ont pas le même niveau de sécurité pour se protéger. NIS 2 vient donc élargir ce périmètre et garantir une meilleure homogénéité de l'application de la directive des Etats membres.

Quels secteurs seront-ils touchés par NIS 2 ?

NIS 2 prévoit une liste des secteurs concernées dans deux annexes.

L'annexe 1 comprend:

- L'énergie: électricité, réseaux de chaleur et de froid, pétrole, gaz, hydrogène

- Les transports: ferroviaires, aériens, par eau, routiers

- Le secteur bancaire

- L'infrastructure des marchés financiers

- La Santé

- Les eau potable

- Les eaux usées

- L'infrastructure numérique

- La gestion des services TIC

- L'administrations publiques: administration centrale

- L'espace

L'annexe 2 comprend:

- Les services postaux d'expédition

- La gestion des déchets

- La fabrication, production et distribution de produits chimiques

- La production, transformations et distribution des denrées alimentaires

- La fabrication: de dispositifs médicaux et de dispositif médicaux de diagnostic in vitro, de produits informatiques, électroniques et optiques, d'équipements électriques, de machines et équipements, de véhicules automobiles, remorques et semi-remorques, d'autres matériels de transports

A partir de quelle taille une entité est-elle concernée par NIS 2 ?

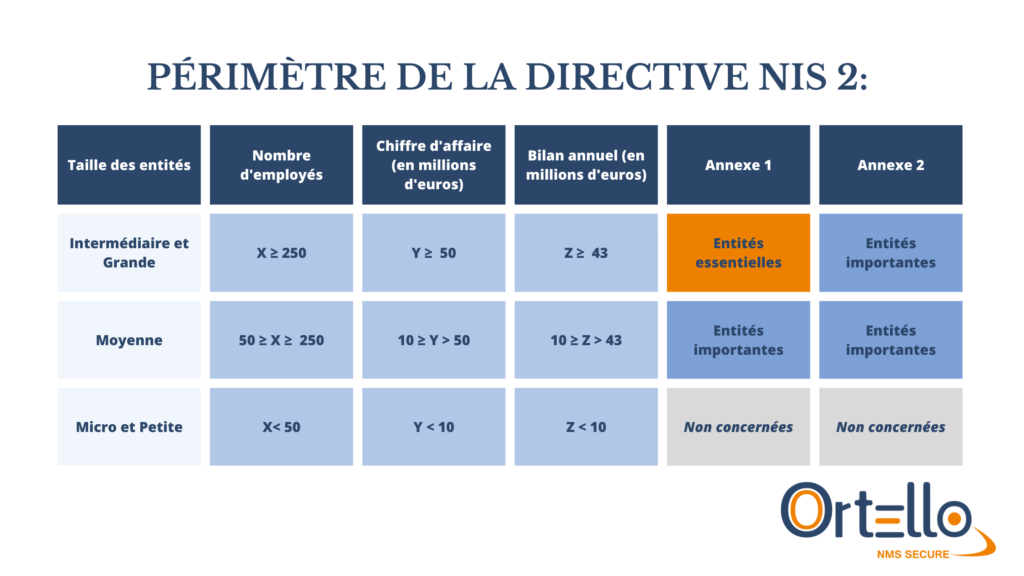

La directive fait la distinction entre les entités essentielles et importantes.

- Les entités essentielles sont les entités de l'annexe 1 de taille intermédiaire ou grande (elles comprennent au moins 250 employés ou ont un chiffre d'affaire supérieur ou égal à 50 millions d'euros ou un bilan annuel supérieur ou égal à 43 millions d'euros).

- Les entités importantes sont les entreprises de tailles intermédiaire et grande des secteurs de l'annexe 2 et les entreprises de tailles moyennes des deux annexes.

Voici un tableau récapitulatif:

Obligations et contrôles

Les entités régulées auront plusieurs obligations de notification, contact et déclaration des incidents majeurs et la conformité aux mesure de sécurité prévues par NIS 2. Il existe certaines exceptions et cas particuliers comme pour les acteurs du numériques qui ne seront pas soumis aux mêmes exigences et certaines organisations choisies spécifiquement par les Etats membres.

L'échéance de transposition est en octobre 2024, en France ce sera l'ANSSI qui régulera NIS 2 et qui effectuera des contrôles. Celle-ci organise une phase de consultation pour le second semestre 2023.

Sources:

Nous contacter:

Ortello intégrateur sécurité peut vous accompagner sur tous vos projets de sécurité et de mise en conformité avec cette nouvelle directive. Vous pouvez déjà consulter notre parcours de sécurisation mis en place suite aux recommandations de l'ANSSI.

(+33) 01 34 93 21 80

Mail: securite@ortello.fr

Suivre le parcours de sécurisation de l'ANSSI grâce à nos solutions

Dans le cadre du plan France Relance, l'ANSSI préconise l'adoption d'un parcours de sécurisation. Celui-ci est une première étape de mise en place d'un système de sécurité pérenne contre les cyberattaques qui visent de plus en plus les organisations de toutes tailles. Pour ce faire, nous vous présentons aujourd'hui en détail les différentes solutions de notre catalogue pouvant correspondre à ces précautions de sécurité.

Gouvernance de l'Infrastructure

1. Mise en place d'un bastion

Le bastion représente la première défense du système d'information face aux attaques. En effet, si l'administration n'est pas sécurisée cela peut engendrer de nombreuses vulnérabilités qui sont un point de passage pour les attaquants. Nos solutions PAM et Bastion aident à sécuriser l'administration du SI grâce à la gestion des accès, des mots de passe et la détection des comportements anormaux.

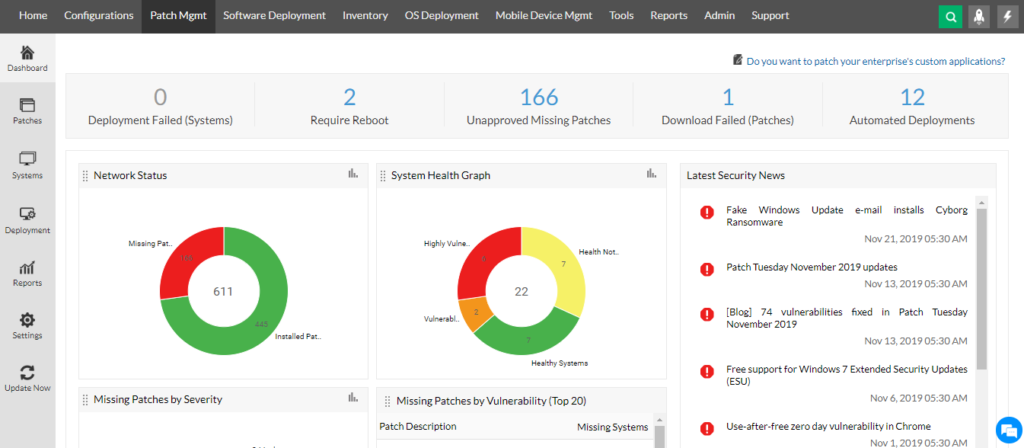

2. Elaboration d'un processus de patching des applications

Il est important de mettre à jour le plus régulièrement possible tous ses logiciels. Dans le cas contraire les attaquants peuvent exploiter des vulnérabilités sur des versions obsolètes de vos logiciels. Pour éviter cela, le Patch Management de ManageEngine Endpoint Central sert à automatiser toutes vos mises à jour. Il sonde également Internet pour recherche de nouvelles vulnérabilités et leurs correctifs pour éviter les failles sur votre SI.

- ManageEngine Endpoint Central

- SolarWinds Patch Manager

Durcissement du domaine Active Directory

L'Active Directory est l'une des principales cibles des cyberattaques. En cas de compromission les systèmes d'informations subissent des pannes qui peuvent durer plusieurs jours voire semaines ce qui engendre de grosses pertes pour les organisations qui ne peuvent plus fonctionner correctement. Nos solutions aident à la sécurisation, la remédiation et le recovery de l'Active Directory.

- Netwrix Recovery for Active Directory

- StealthDEFEND

- SolarWinds Access Rights Manager (ARM)

- Netwrix Auditor

- Netwrix Threat Manager

Protection du réseau

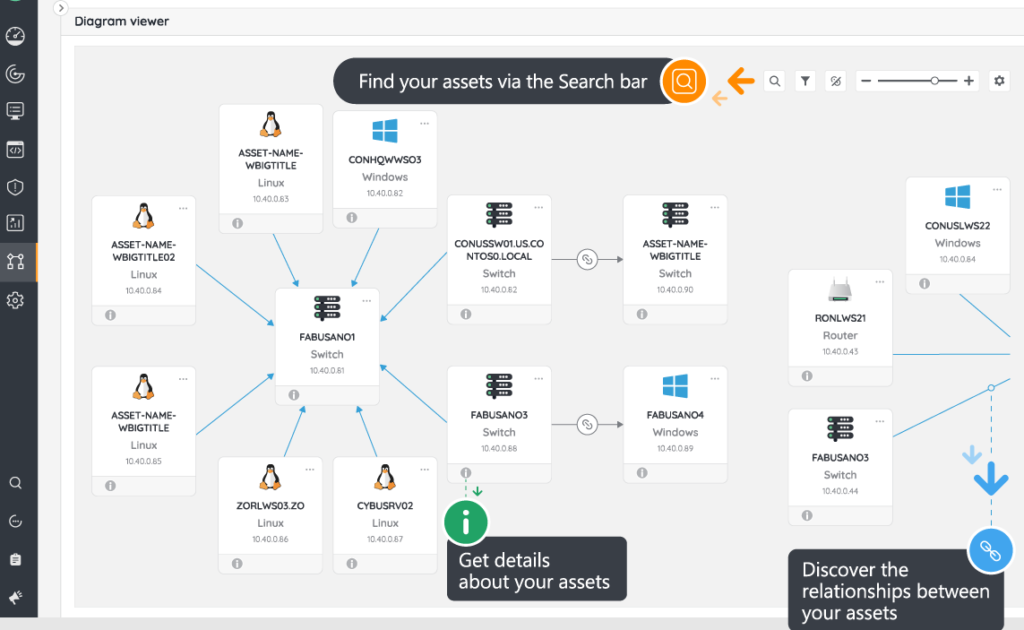

L'option de mapping ou de cartographie réseau peut être utile pour comprendre les liens des différents logiciels entre eux et avoir une visibilité complète sur le SI. La cartographie donne un avantage en plus puisqu'elle permet de découvrir des nouveaux périphérique et de visualiser tous les composants du SI et donc de pouvoir les sécuriser.

- Flowmon ADS

- Flowmon Packet Investigator

- Gigastor

- Darktrace

Centralisation des logs

Les puits de logs permettent de stocker toutes les informations provenant des journaux d'évènements en un seul endroit. Ils sont utiles car ils réunissent les informations pertinentes lors des attaques qui peuvent servir à comprendre ce qui s'est passé. Ils fournissent un historique complet des attaques et des tentatives, ils permettent par exemple de connaître les tentatives d'accès.

Nous contacter

Tel: (+33) 01 34 93 21 80

Mail: securite@ortello.fr

Sécurisez vos échanges avec nos solutions de transfert de fichiers

Dans son guide d'hygiène informatique, l'ANSSI recommande de « chiffrer les données sensibles transmises par voie Internet ». En effet, il les échanges sont nécessaires pour assurer la collaboration interne et externe, cependant ces échanges peuvent être facilement interceptés par des attaquants s'ils ne sont pas suffisamment sécurisés. Pour remédier à ce problème, Ortello vous propose ses solutions MFT/ transfert de fichiers.

A quoi servent les solutions de transfert de fichiers ?

Les solutions MFT (Managed File Transfer / Transfert de Fichiers Sécurisé) sécurisent les échanges de données entre les utilisateurs et/ou les systèmes.Ces solutions offrent de nombreux avantages pour les entreprises qui cherchent à améliorer la sécurité de leurs transferts de données. En garantissant des processus opérationnels fiables, les solutions MFT permettent aux entreprises de se concentrer sur leurs activités principales plutôt que sur la gestion des données. De plus, ces solutions permettent des transferts de données sensibles sécurisés et conformes entre partenaires, clients, utilisateurs et systèmes, ce qui renforce la confiance entre les différentes parties prenantes. Les solutions FTP servent également la même fonction avec de coûts plus faibles mais moins de fonctionnalités.

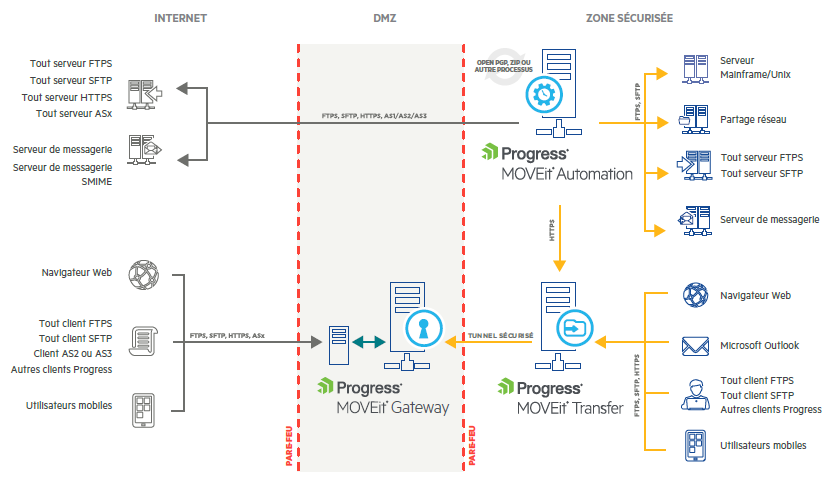

MOVEit

La gamme MOVEit de l'éditeur Progress propose trois modules MFT qui encryptent les données:

- Automation: Cette solution automatise les transferts de fichiers, son interface est simple d'utilisation et offre un chiffrement des données.

- Cloud: Cette solution SaaS permet de visualiser de fichiers par utilisateur et fichiers augmente la sécurité des transferts grâce à une authentification forte.

- Transfer: MOVEit Transfer permet de s'assurer de la sécurité des transferts et offre une visibilité sur les données envoyées. Elle peut s'intégrer facilement à Outlook et permet également l'accès depuis des appareils mobiles.

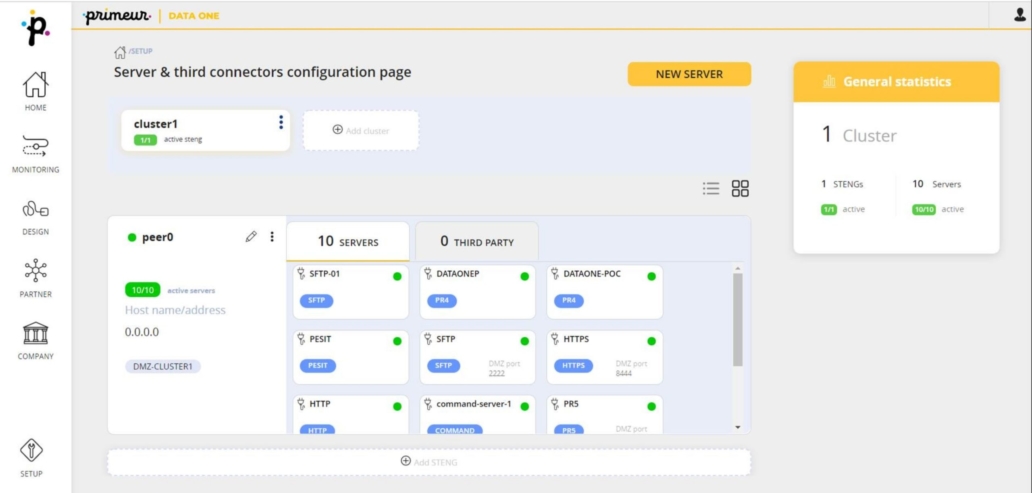

Primeur Data One

Le module Data Mover de la solution Data One permet de gérer les transferts de fichiers sans qu'il n'y ait de connexions directes entre les producteurs et receveurs de données. Data Mover dispose de l’avantage de pouvoir être déployé indépendamment de la plateforme Data One. L’objectif de cette solution sera de « déplacer » les données à travers de multiples protocoles et systèmes multiplateformes, en assumant l’entière responsabilité et le contrôle de la livraison du fichier au bon moment et au bon destinataire.

L'éditeur Primeur propose également d'autres modules dans sa solution Data One comme Data Shaper, Data Watcher et Data Privacy qui viennent compléter les fonctionnalités de Data Mover.

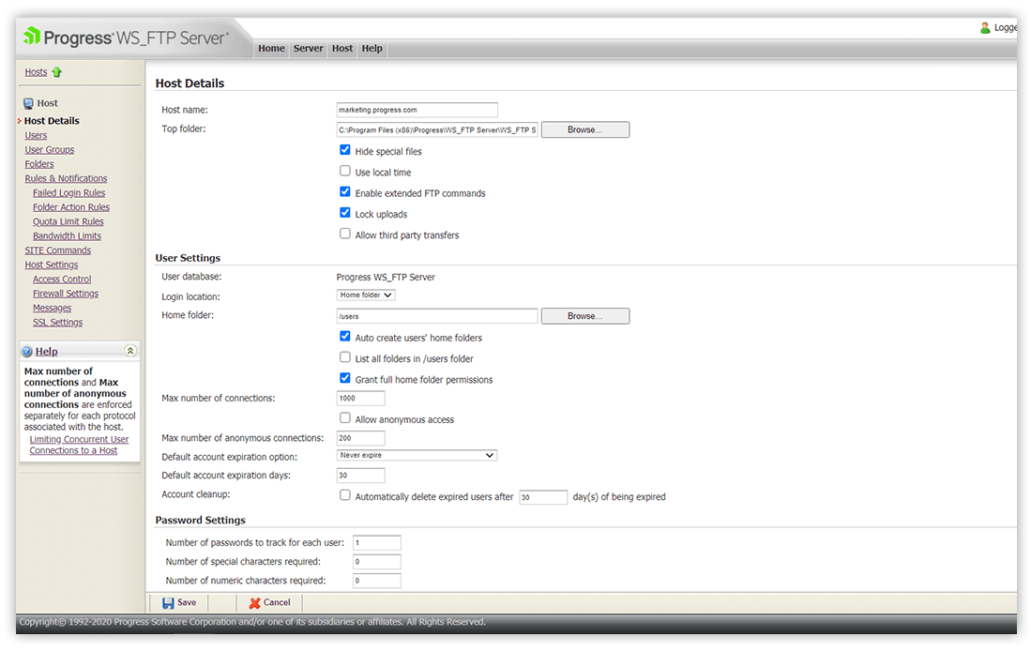

WS_FTP Server

Cette solution de l'éditeur Progress est un serveur FTP qui peut s'adapter à toutes les tailles d'entreprises. Au lieu de ne pas avoir une bonne visibilité sur les données stockées dans un Cloud ce qui peut être dangereux si elles sont sensibles. Pour remédier à cela, cette solution stocke vos données sur site pour que vous puissiez les partager sans risque de vol de données. En terme de sécurité, WS_FTP utilise une large gamme de protocoles de cryptage et de transfert de fichiers, y compris :

- FTP,

- SSH,

- SCP2,

- 256-bit AES cryptage SSL,

- OpenSSL 1.0.1h

- FIPS 140-2

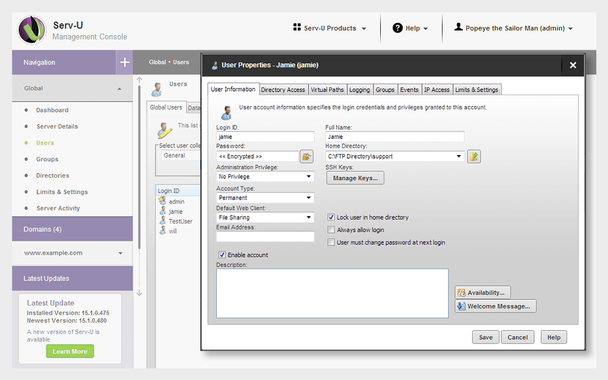

Serv-U MFT Server

Serv-U® Managed File Transfer (MFT) Server est un logiciel de gestion de transfert de fichiers sécurisé développé par l’éditeur SolarWinds. Cette solution s'adapte à toutes les tailles d'entreprises et permet de gérer les transferts de fichiers via son interface Web ou Mobile. Elle permet de s'assurer que les utilisateurs utilisent des services Cloud pour échanger des données sensibles qui puissent être interceptées par des attaquants. Son interface est simple d'utilisation et ne présente pas de limites d'utilisateurs ou de domaines.

Pour plus d'informations:

Lien vers la fiche produit des solutions MFT

L'article ANSSI "Comment se prémunir des menaces ?":https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf

Automatisez vos mises à jour avec ManageEngine Endpoint Central

L'ANSSI préconise "d'activer la mise à jour automatique des logiciels et des matériels" dans ses recommandations de sécurité. Ortello vous présente aujourd'hui le patch management de la solution ManageEngine Endpoint Central pour automatiser tous vos processus de mises à jour.

Pourquoi est-il important de bien mettre à jour ses logiciels ?

L'ANSSI explique que "L’utilisation d’un système ou d’un logiciel obsolète augmente significativement les possibilités d’attaque informatique. Les systèmes deviennent vulnérables dès lors que les correctifs ne sont plus proposés." En effet, des systèmes plus à jour représente des vulnérabilités importantes qui augmentent le risque d'intrusions malveillantes puisque les attaquants découvrent toutes les failles de sécurité sur les anciennes versions. Il est donc impératif de mettre à jour régulièrement son système et ses logiciels afin de garantir une sécurité optimale puisqu'elles permettent de corriger les failles de sécurité et de profiter des dernières fonctionnalités.

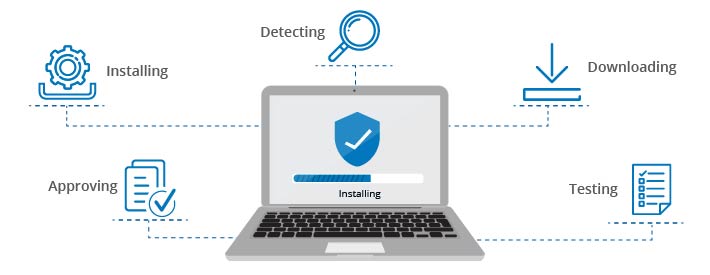

Qu'est-ce qu'un outil de Patch Management ?

Le Patch Management (Gestionnaire de correctifs) est un processus de détection, de téléchargement, de test, d'approbation et d'installation des correctifs nouveaux ou manquants pour tous les systèmes d'exploitation et les applications au sein d'un réseau. Il s'agit d'avoir une vue centralisée des correctifs applicables aux terminaux d'un réseau, de sorte qu'une hiérarchie puisse être crée entre les systèmes vulnérables, très vulnérables pour les classer par ordre de priorité.

Le système de Patch Management d'Endpoint Central

Ce patch vous permet d'automatiser toutes vos mises à jour pour Windows, Mac, Linux et plusieurs applications tierces. Le patch sonde continuellement l'Internet à la recherche de nouveaux correctifs et de nouvelles vulnérabilités pour enrichir la base de données des vulnérabilités. Dès qu'un nouveau correctif est découvert, il est ajouté au dépôt central de correctifs après une vérification et des tests approfondis. Ce dépôt est accessible par le serveur Endpoint Central installé dans l'environnement d'un client et est sert à évaluer les vulnérabilités au sein de son réseau.

Deux types de synchronisation sont possibles:

- Synchronisation quotidienne: le serveur synchronise chaque jour sa base de données des vulnérabilités. Il est possible de choisir l'heure de la synchronisation.

- Synchronisation à la demande: la base de données peut être mise à jour à tout moment en lançant cette synchronisation.

Il existe plusieurs avantages à automatiser ses correctifs:

- La protection des réseaux contre les attaques malveillantes et le vol de données.

- Les mises à jour des logiciels peuvent contenir des nouvelles fonctionnalités qui vous permettent d'améliorer votre productivité.

- L'automatisation réduit la perte de temps pour l'installation mais aussi celles causées par des applications obsolètes.

- Il est plus facile de se conformer aux exigences de sécurité.

Pour plus d'informations:

- Lien vers la fiche produit Patch Management Endpoint Central

- L'article ANSSI "Comment se prémunir des menaces ?":https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

- La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf

Gérez les alertes de vos équipements avec Lansweeper

L’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) préconise « d’inventorier tous les équipements et les services » afin de se protéger efficacement contre les cyber-attaques. Pour répondre à cette recommandation, Ortello vous présente une solution ITAM avec Lansweeper IT qui permet de simplifier la gestion d’inventaire d’actif informatique et d’identifier tous les risques d’attaques malveillantes.

Inventaire complet et centralisé

L’interface de Lansweeper scanne automatiquement tous vos actifs informatiques afin de réaliser un inventaire complet de vos postes de travail, serveurs, routeurs, commutateurs, imprimantes, moniteurs et téléphones. Cette solution de gestion des actifs vous permet de découvrir les nouveaux dispositifs dès leur arrivée dans l'organisation et d'inventorier tous les logiciels et matériels de l’organisation.

Réduction de risques

L'ANSSI explique que la gestion des actifs constitue le point de départ nécessaire dans la mise en œuvre de mesures de sécurité puisqu’il est impossible de prendre en compte des accès qui ne seraient pas comptabilisés dans un inventaire et deviendraient une faille de sécurité.

Lansweeper prend en compte tous les points d’entrée qui pourraient s’avérer être de potentiels vecteurs d’attaque pour des utilisateurs non autorisés qui chercheraient à accéder au système à des fins malveillantes. La plateforme de gestion de la surface d’attaque des actifs (CAASM) de Lansweeper permet d’identifier tous les actifs potentiellement vulnérables avant qu’une attaque ait lieu.

L’outil Security Insights de Lansweeper s'appuie sur les informations de la base de données des vulnérabilités du NIST pour vous donner un aperçu complet de toutes les vulnérabilités connues qui constituent une menace pour vos actifs. La visibilité complète de l’interface permet alors d’identifier efficacement les menaces et d’agir immédiatement pour résoudre rapidement toute faille de sécurité avant qu’il n’y ait de dommages réels.

Lansweeper, outil catégorisé ITAM (IT Assets Management), figure également en tête de liste de la plupart des cadres de sécurité de premier plan tels que l'ISO, le NIST et le CIS.

Gain de productivité

En plus de sécuriser votre système informatique et répondre aux préconisations de l'ANSSI, Lansweeper vous permet également de gagner en productivité dans vos activités de tous les jours. L’automatisation de la tenue des dossiers, de la création de rapports et d’autres tâches chronophages et fastidieuses vous permet de vous concentrer sur votre cœur de métier.

Lansweeper offre aussi la possibilité d’aller au-delà du simple environnement informatique et sert aux audits pour la finance ou l’évaluation des risques pour la conformité. Il peut tout autant aider à faire des rapports grâce aux données précises, fiables et toujours à jour afin d’alimenter les décisions stratégiques de votre organisation et de l’orienter dans la bonne direction.

Intégrations

Lansweeper peut s’intégrer aux principaux outils SIEM et SOAR, comme Splunk ES, Palo Alto Cortex XSOAR, IBM QRadar, MSFT Sentinel, Splunk SOAR, et bien d'autres, ce qui permet de réduire fortement les délais de déploiement.

Rachat de RankedRight

Lansweeper a récemment acquis Ranked Right, qui dispose d'une importante base de données, offrant une fonctionnalité de gestion de la vulnérabilité. Elle classe les vulnérabilités et en alertent l'équipe informatique. Cette acquisition permet à Lansweeper d'offrir à ses clients une solution encore plus complète pour faire face à des menaces toujours plus avancées.

Pour plus d'informations:

- lien vers le guide de cybersécurité de Lansweeper

- L'article de l'ANSSI "Comment se prémunir des menaces ?" : https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

- La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf