Soyez en conformité avec la nouvelle directive NIS 2 / SRI 2

La directive européenne NIS 2 ou SRI 2 a été publiée en 2022 et commencera à prendre effet en octobre 2024. Celle-ci porte sur le niveau de sécurité des organisations européennes face aux cyberattaques. Elle fait suite à la première directive de 2016, NIS 1 et vient élargir le périmètre des organisations concernées. La directive prévoit une liste de toutes les entités concernées (voir notre précédent blog) et place le réseau CyCLONe en tant que coordinateur entre les différents Etats-membres. La sécurité des systèmes d'information est aujourd'hui un des enjeux essentiels de l'UE, les attaques étant de plus en plus rapides et perfectionnées.

Quelles obligations pour les entités critiques ?

La directive se réfère à la directive sur la résilience des entités critiques qui prévoit une liste d'actions à suivre pour les entités critiques dans le but de diminuer le risque d'attaques dans l'Union Européenne. Voici un résumé des mesures à mettre en place:

- Prévenir la survenance d’incidents, en tenant dûment compte de mesures de réduction des risques de catastrophe et d’adaptation au changement climatique.

- Assurer une protection physique adéquate de leurs locaux et infrastructures critiques, en prenant en considération des clôtures, des barrières, des outils et procédures de surveillance des enceintes, et des équipements de détection et de contrôle des accès.

- Réagir et résister aux conséquences des incidents et les atténuer, en prenant dûment en considération la mise en œuvre de procédures et protocoles de gestion des risques et des crises et de procédures d’alerte.

- Se rétablir d’incidents, en prenant dûment en considération des mesures assurant la continuité des activités et la détermination d’autres chaînes d’approvisionnement, afin de reprendre la fourniture du service essentiel.

- Assurer une gestion adéquate de la sécurité liée au personnel, en prenant dûment en considération des mesures telles que la définition des catégories de personnel qui exerce des fonctions critiques, l’établissement de droits d’accès aux locaux, aux infrastructures critiques et aux informations sensibles, la mise en place de procédures de vérification des antécédents.

- Sensibiliser le personnel concerné aux mesures visées en tenant dûment compte des séances de formation, du matériel d’information et des exercices.

Nous vous accompagnons dans votre mise en conformité

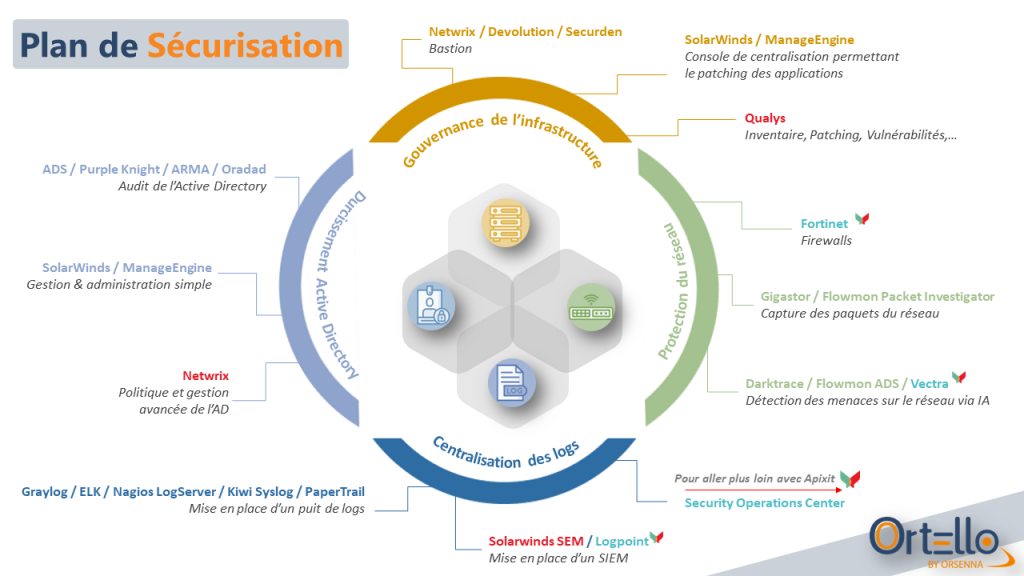

En tant qu'intégrateur sécurité nous pouvons vous accompagner dans vos projets de sécurisation de votre SI, notamment sur les thématiques: Gouvernance de l'infrastructure, Durcissement du domaine Active Directory, Collecte de logs et centralisation et Protection du Réseau.

Nous avons développé un Parcours de sécurisation à partir des recommandations de l'ANSSI dans le cadre du plan France Relance. Celui-ci sert de rempart face aux cyberattaques et constitue une base solide pour le développement de votre cybersécurité.

Sources

- Directive sur la résilience des entités: https://eur-lex.europa.eu/legal-content/FR/TXT/PDF/?uri=CELEX:32022L2557

- Directive NIS 2: https://eur-lex.europa.eu/legal-content/FR/TXT/?uri=CELEX%3A32022L2555

- Site de l'ANSSI

Qu'est-ce que la directive NIS 2 ?

NIS 2 est une directive de l'Union Européenne publiée en 2022, elle a pour objectif d'augmenter les mesures prises par les entreprises européennes en terme de cybersécurité. Elle fait suite à la directive NIS 1 de 2016 qui avait permis une première coopération entre les différents Etats membres de l'Union Européenne.

Pourquoi a-t-elle été adoptée ?

Le Parlement Européen a décidé d'adopter NIS 2 face à la recrudescence et l'évolution des menaces. Avant les principales cibles des cyberattaques étaient les grandes entreprises qui ont ainsi pu élever leur niveau de sécurité, cependant aujourd'hui les PME, ETI et collectivités territoriales sont aussi touchées par ces attaques alors qu'elles n'ont pas le même niveau de sécurité pour se protéger. NIS 2 vient donc élargir ce périmètre et garantir une meilleure homogénéité de l'application de la directive des Etats membres.

Quels secteurs seront-ils touchés par NIS 2 ?

NIS 2 prévoit une liste des secteurs concernées dans deux annexes.

L'annexe 1 comprend:

- L'énergie: électricité, réseaux de chaleur et de froid, pétrole, gaz, hydrogène

- Les transports: ferroviaires, aériens, par eau, routiers

- Le secteur bancaire

- L'infrastructure des marchés financiers

- La Santé

- Les eau potable

- Les eaux usées

- L'infrastructure numérique

- La gestion des services TIC

- L'administrations publiques: administration centrale

- L'espace

L'annexe 2 comprend:

- Les services postaux d'expédition

- La gestion des déchets

- La fabrication, production et distribution de produits chimiques

- La production, transformations et distribution des denrées alimentaires

- La fabrication: de dispositifs médicaux et de dispositif médicaux de diagnostic in vitro, de produits informatiques, électroniques et optiques, d'équipements électriques, de machines et équipements, de véhicules automobiles, remorques et semi-remorques, d'autres matériels de transports

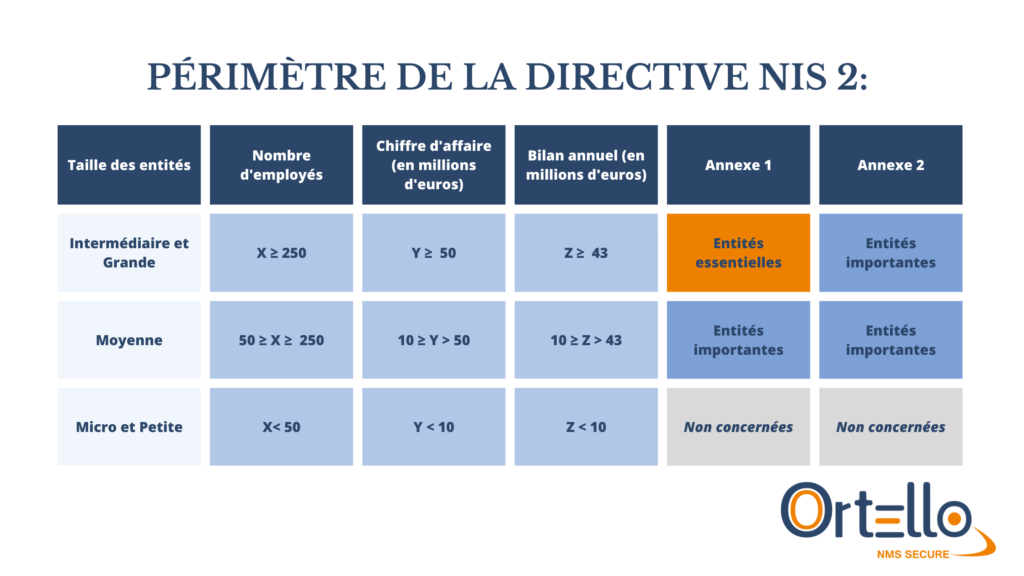

A partir de quelle taille une entité est-elle concernée par NIS 2 ?

La directive fait la distinction entre les entités essentielles et importantes.

- Les entités essentielles sont les entités de l'annexe 1 de taille intermédiaire ou grande (elles comprennent au moins 250 employés ou ont un chiffre d'affaire supérieur ou égal à 50 millions d'euros ou un bilan annuel supérieur ou égal à 43 millions d'euros).

- Les entités importantes sont les entreprises de tailles intermédiaire et grande des secteurs de l'annexe 2 et les entreprises de tailles moyennes des deux annexes.

Voici un tableau récapitulatif:

Obligations et contrôles

Les entités régulées auront plusieurs obligations de notification, contact et déclaration des incidents majeurs et la conformité aux mesure de sécurité prévues par NIS 2. Il existe certaines exceptions et cas particuliers comme pour les acteurs du numériques qui ne seront pas soumis aux mêmes exigences et certaines organisations choisies spécifiquement par les Etats membres.

L'échéance de transposition est en octobre 2024, en France ce sera l'ANSSI qui régulera NIS 2 et qui effectuera des contrôles. Celle-ci organise une phase de consultation pour le second semestre 2023.

Sources:

Nous contacter:

Ortello intégrateur sécurité peut vous accompagner sur tous vos projets de sécurité et de mise en conformité avec cette nouvelle directive. Vous pouvez déjà consulter notre parcours de sécurisation mis en place suite aux recommandations de l'ANSSI.

(+33) 01 34 93 21 80

Mail: securite@ortello.fr

Nos prochains webinars

A partir du Jeudi 14 septembre, une série de webinars vous permettra de découvrir les solutions qui composent notre Parcours de Sécurisation, basé sur les principales recommandations de l'ANSSI. Ces courtes présentations (30 minutes) ont pour objectif de vous offrir un aperçu simple mais complet, de l'ensemble des moyens pouvant être mis en œuvre pour anticiper et protéger votre infrastructure informatique des différentes menaces.

Le calendrier, nos webinars en septembre et octobre

- Le 14/09 - Gouvernance de l'infrastructure

- Le 21/09 - Durcissement du domaine Active Directory

- Le 05/10 - Collecte et Centralisation de Logs

- Le 26/10 - Protection du Réseau

Gouvernance de l'infrastructure

Cette thématique englobe des sujets majeurs, impactant à la fois la partie applicative comme les postes de travail :

1- Console de centralisation permettant le déploiement des logiciels et des configurations

2- Bastion pour la sécurisation de l’administration

3- Elaboration d’un processus de patching des applis

Durcissement du domaine Active Directory

Il est logique que la protection des accès numériques au sein d'une entité est primordiale :

1- Audit de l’Active Directory

2- Politique et gestion de l’Active Directory

3- Sécurisation, remédiation et recovery de l’Active Directory

Collecte de Logs et centralisation

La gestion efficace des journaux d'évènements est étape importante pour comprendre/détecter ses failles :

1- Mise en place d’un puit de logs

2- Mise en place d’un SIEM

Protection du réseau

La progression du nombre d'attaques (et leurs complexités) nécessite de mettre en place des actions avancées :

1- Analyse avancée des flux réseaux et aide à la cartographie

2- Détection des menaces sur le réseau

Darktrace, nouveau partenaire

Nouveau partenaire du Groupe Orsenna, Darktrace offre une nouvelle approche de la cybersécurité, basée sur la détection et la réponse autonomes en temps réel. Les solutions Darktrace s'intègrent parfaitement dans le "parcours de sécurisation" by Ortello. Aussi, Darktrace dispose d'une reconnaissance Gartner "Customer Choice".

À la Croisée de l'IA et de la Cybersécurité

Darktrace, fondée en 2013, est un éditeur majeur dans le domaine de la cybersécurité. Sa solution repose sur le principe novateur de l'IA cybernétique, qui imite le système immunitaire humain pour détecter les menaces. Contrairement aux approches traditionnelles basées sur des règles préétablies, Darktrace adopte une approche d'apprentissage non supervisé. Elle apprend en continu les schémas de comportement normaux au sein du réseau d'une organisation, permettant ainsi de repérer rapidement les anomalies, même celles jamais vues auparavant.

L'une des caractéristiques phares de Darktrace est sa capacité à prendre des mesures autonomes pour contrer les menaces détectées.

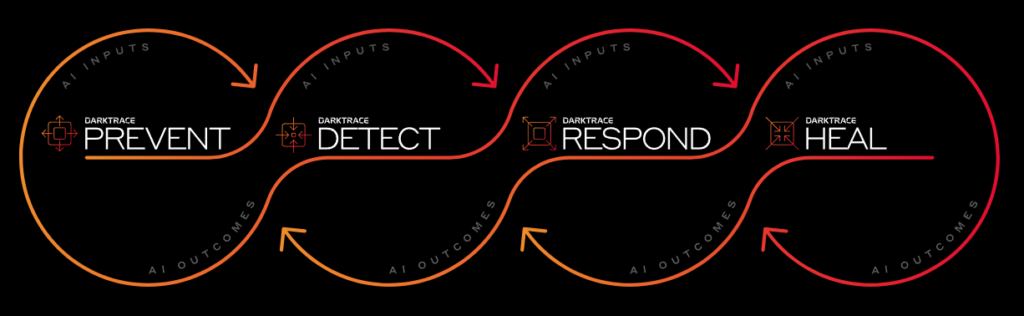

L'une des caractéristiques phares de Darktrace est sa capacité à prendre des mesures autonomes pour contrer les menaces détectées. Grâce à Cyber AI Loop, sa technologie de réponse autonome, Darktrace peut isoler automatiquement les parties infectées d'un réseau ou ralentir la propagation d'une menace potentielle. Cette réponse automatisée permet de réduire considérablement le temps de réaction entre la détection d'une menace et la mise en place d'une contre-mesure, minimisant ainsi les dommages potentiels.

Une solution adaptée à plusieurs types de besoins

L'architecture polyvalente de Darktrace lui permet de s'adapter à une multitude de secteurs et d'environnements informatiques. De la finance à la santé en passant par l'industrie manufacturière, Darktrace offre une protection efficace contre une gamme variée de menaces. Sa capacité à s'intégrer sans heurts dans des infrastructures existantes en fait une solution attrayante pour les entreprises de toutes tailles.

Avec la publication de quatre produits complémentaires (PREVENT, DETECT, RESPOND et HEAL), la couverture est large incluant Cloud & Réseau, Endpoint & Email, Apps, OT,... Enfin, Darktrace est conçu avec une architecture ouverte qui en fait le complément parfait de votre infrastructure et de vos produits existants.

Darktrace se présente comme une solution intéressante pour les entreprises cherchant à sécuriser leurs opérations numériques, incluant une IA puissante et autonome afin de répondre aux nouvelles attaques plus sophistiquées. L'objectif de la solution est d'offrir proactivité et innovation continue dans le domaine de la cybersécurité.

Le cockpit pour visualiser votre démarche ANSSI

L’Agence Nationale de la Sécurité des Systèmes d’Information relève les principales lacunes de sécurité constatées par le Centre de cyberdéfense. Le Cockpit de Sécurité Ortello présente différentes solutions capables de répondre à ces lacunes, et de sécuriser vos systèmes informatiques et de les protéger face aux menaces.

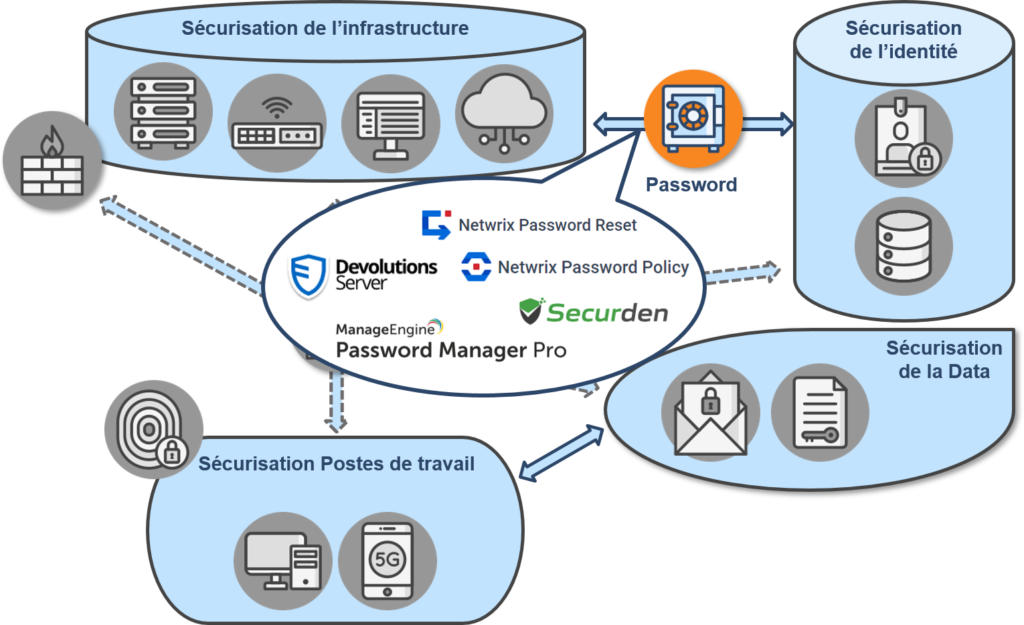

- « Une politique de gestion des mots de passe insuffisante (mots de passe par défaut ou trop simples et non renouvelés régulièrement…) »

Il arrive souvent que les mots de passe soient la première faille de sécurité, bien souvent à cause de leurs simplicités. Ortello dispose de plusieurs solutions qui permettent de résoudre ce problème et de gérer les différents mots de passe avec plus d'efficacité et de conformité qu'une gestion manuelle.

Nos solutions de "Gestion des Mots de Passe" :

- Securden Password Vault

- Devolutions Server

- ManageEngine Password ManagerPro

- Netwrix Password Reset

- Netwrix Passwords Policy

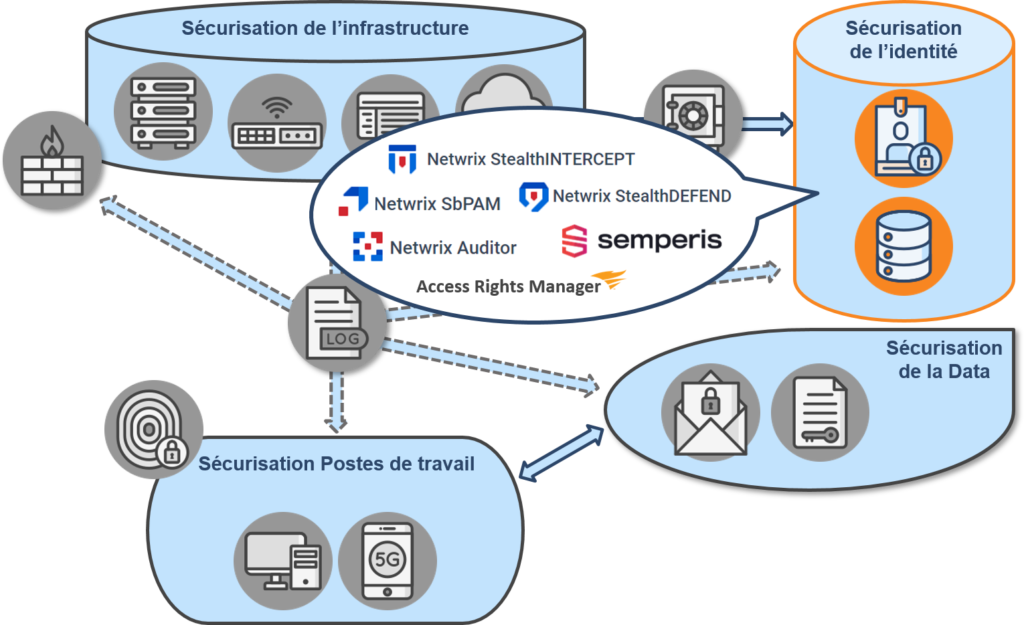

- « Une absence de séparation des usages entre utilisateur et administrateur des réseaux »

Il est très important de séparer les accès administrateurs et utilisateurs car ceux-ci n’ont pas les mêmes droits. L’administrateur peut avoir accès à la vision globale du système informatique et le paramétrer alors qu’un utilisateur aura seulement accès aux fichiers relatifs à ses missions. Ne pas séparer les deux peut conduire à des tentatives d’attaques de la part de l’extérieur puisque le seul fait de naviguer sur Internet avec un compte administrateur peut augmenter drastiquement les risques de télécharger des logiciels malveillants.

Nos solutions de "Contrôle des Accès" :

- Netwrix Auditor

- Netwrix SbPAM

- SolarWinds ARM-A

- Netwrix PolicyPak

- « Un laxisme manifeste dans la gestion des droits d’accès »

La sécurisation de l’identité est importante et doit être nécessairement contrôlée pour éviter des intrusions malveillantes. Il est primordial que le bon accès soit accordé à la bonne personne pour éviter les abus d’accès privilégiés et le risque de vols de données. En effet, si les accès ne sont pas bien régulés il y a de très forts risques pour que ceux-ci soient piratés par des attaquants.

Nos solutions de "Sécurisation de l’identité" :

- Netwrix SbPam

- Netwrix Auditor

- StealthDEFEND

- StealthINTERCEPT

- Semperis

- Access Right Manager

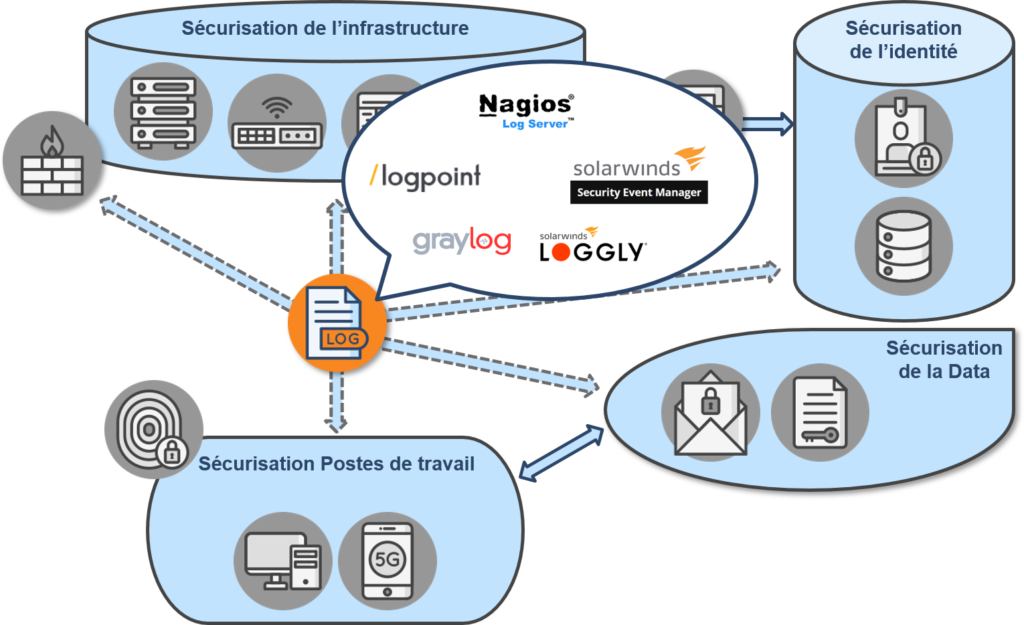

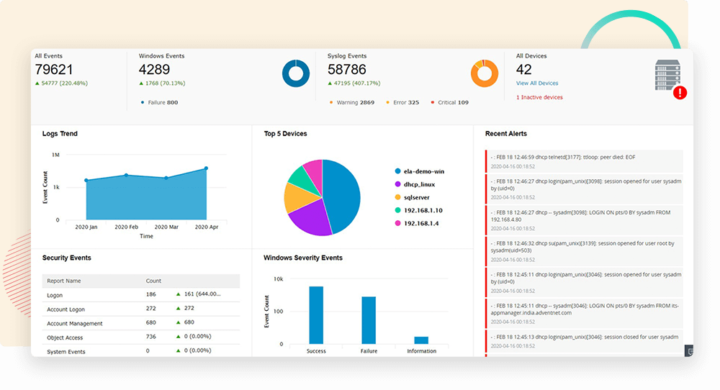

- « Une absence de surveillance des systèmes d’information (analyse des journaux réseaux et de sécurité) »

Les logs sont des journaux d’évènement qui servent à collecter des données utiles. Une gestion efficace des logs permet de visualiser l'historique des actions du système informatique et d'en réaliser des analyses. Il est donc important pour la sécurité d’utiliser un système de gestion des logs afin d’identifier tout dysfonctionnement ou de comprendre les activités suspectes (logique SIEM). Les solutions de nos partenaires répondent ainsi à trois besoins courants : collecte, centralisation et analyse des logs.

Nos solutions de "Gestion de Logs" :

- Nagios Log Server

- Logpoint

- SolarWinds Security Event Manager

- Graylog

- SolarWinds Loggly

- Suite ELK

- Kiwi Syslog

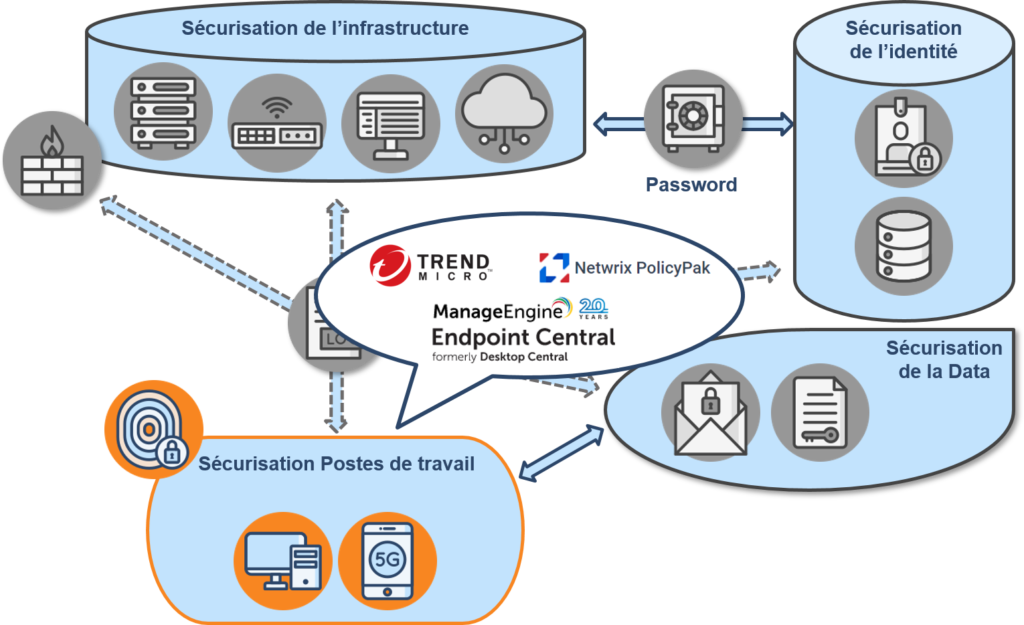

- « Une ouverture excessive d’accès externes incontrôlés au système d’information (nomadisme, télétravail ou télé administration des systèmes) »

Il est primordial de bien pouvoir gérer qui a accès au système informatique. Il peut arriver qu’un utilisateur ait besoin de se connecter depuis un point extérieur à l’organisation cependant cela peut conduire à des intrusions malveillantes de votre système. De plus, gérer manuellement les accès peut être une tâche très chronophage qui est source de potentielles erreurs. Il est donc tout à fait possible d’automatiser ce processus avec une solution de sécurisation des accès.

Nos solutions de sécurisation des accès :

- Teramind

- SolarWinds Access Rights Manager

- Netwrix Auditor

- Netwrix SbPam

- Semperis

Il n’est pas rare que plusieurs organisations ayant été victimes de cyberattaques aient perdue la confiance de leurs clients ou partenaires. Les tentatives d’attaques et les actions malveillantes étant de plus en plus fréquentes et gagnent en efficacité, il est presque impératif de mettre en œuvre une politique de sécurité pour son SI / IT. La protection des données sensibles pour éviter des intrusions indésirables ou encore la sécurisation des accès pour limiter les risques d'attaques via AD sont des leviers d'action simples avec les bons outils. Avec le cockpit sécurité by Ortello, nous tentons d'apporter les solutions qui répondent à tous les besoins en matière de sécurité.

Sources:

- L'article de l'ANSSI "Comment se prémunir des menaces ?" : https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

- La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf

ManageEngine, son offre sécurité

L'éditeur ManageEngine collabore avec le Groupe Orsenna, dont Ortello est l'entité dédiée aux solutions de sécurité et de conformité IT. Au sein du portfolio proposé par l'éditeur de Zoho Corporation, plusieurs softwares s'adressent aux équipes informatiques et aux ingénieurs en charge de la sécurité informatique.

ManageEngine dispose d'outils de conformité permettant de gestion les évènements et les données liées aux équipements, ainsi que d'outils de sécurité permettant une analyse et un contrôle des informations de sécurité. La gamme sécurité s'articule autour de l'axe SIEM et de l'axe utilisateurs (firewall, accès, patchs,...).

Avec Log360, ManageEngine simplifie la gestion, l'analyse et le traitement des données issues des journaux (Logs). C'est un véritable outil SIEM qui vient renforcer et compléter le catalogue existant au sein de Ortello. Chaque produit disposant de ses propres spécificités et intégrations natives avec une plateforme de supervision interne ou externe. Log360 se qualifie comme un outil SIEM intégré à l'analyse avancée des menaces et UEBA orientée ML.

La solution Firewall Analyzer permet de contrôler et vérifier l'intégrité des pares-feux utilisés au sein de l'infrastructure informatique. L'intérêt de ManageEngine est sa capacité à prendre en compte un grand nombre de constructeur, des plus répandus aux moins présents du marché. Particularité du marché français, et bien que non mentionné sur le site éditeur, Stormshield est compatible.

Bien entendu, la gamme de produit de ManageEngine compte de multiples logiciels, bénéficiant d'une utilisation quotidienne (ou hebdomadaire) rapidement indispensable pour les équipes IT.

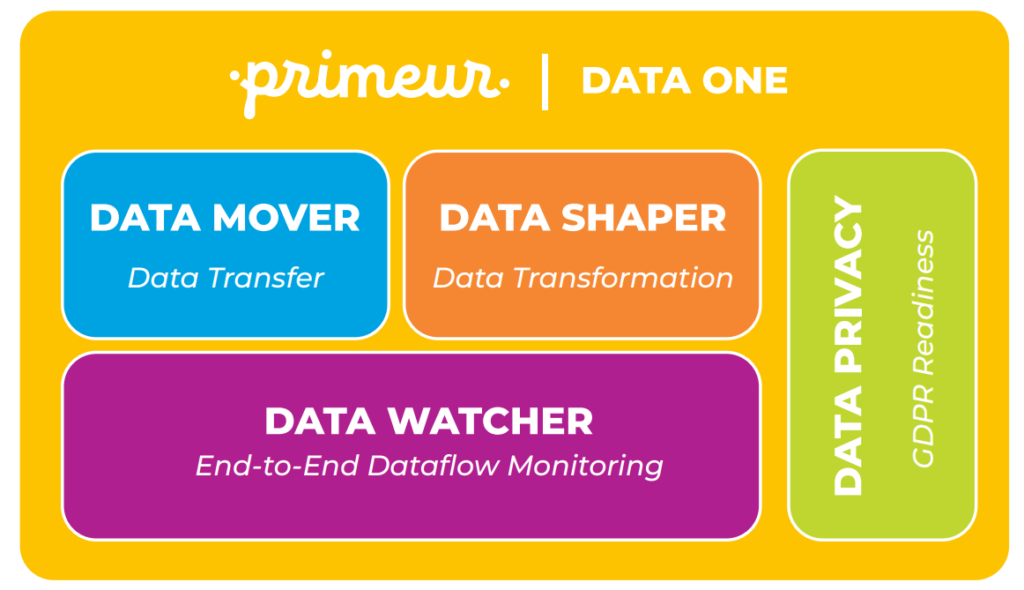

Primeur Data One : intégration & protection des Datas

En collaboration avec Primeur, nous vous invitons à découvrir la plateforme DataOne à l'occasion de notre prochain webinar qui se déroulera le mardi 19 octobre 2021.

Nous aborderons des sujets tels que :

- Comment simplifier et gérer les processus d'intégration ;

- Comment avoir un processus d'intégration des partenaires plus rapide et agile ;

- Comment garantir la gouvernance et la conformité des flux de données.

Primeur édite la plateforme Data One (comprenant Data Mover, Data Watcher, Data Shaper & Data Privacy)) qui facilite la prise des décisions des utilisateurs grâce à une visibilité complète des données et l’assurance d’une conformité de celles-ci via la gouvernance des données de bout-en-bout.

Pour rappel, ce webinaire a été conçu pour répondre aux principaux défis de l’intégration des données et pour explorer comment la bonne stratégie d’intégration peut permettre une meilleure opérativité, des opérations plus rapides et des économies importantes.

Mardi 19 Octobre 2021 à 11h | inscription

Les Jeudis de la Sécurité dès Septembre

Retrouvez nos consultants et nos ingénieurs les Jeudis pour une session de 30min sur une thématique de sécurité et de conformité IT. A l'instar de notre maison-mère qui effectue les mardis de la supervision, ces rendez-vous vous offrent la possibilité de découvrir le marché et les solutions qui la composent, les logiques entre les différentes familles de produits mais aussi de rapide démonstration des principales fonctionnalités des logiciels.

Pour nos premières sessions, qui débuterons dès septembre, nous aborderons les trois thématiques de lancement de l'entité Ortello.

DCAP - gestion des droits d'accès utilisateurs

Quelles sont les solutions du marché et comment répondent-elles aux besoins de conformité et de gestion des privilèges ? Les budgets consacrés à ce type d'outils sont-ils adaptés à toutes les structures ? Ces solutions disposent-elles de fonctionnalité de type "audit" ?

MFT - transfert sécurisé de fichiers

La gestion des données et la protection de ces dernières est un enjeu majeur qui semble évident aujourd'hui. En complément des logiques de sécurité, il est nécessaire protéger les échanges, non seulement en interne mais aussi avec l'externe. Les solutions MFT visent à apporter une protection sur ces besoins, notamment dans le secteur hospitalier, le secteur bancaire,...

SIEM - gestion avancée des Logs

La collecte des journaux d'évènements est le premier stade. La compréhension des événements de sécurité du système d'information est le second stade qui vise à protéger.

Inscription : www.ortello.fr/agenda

Nous vous accompagnons sur nos domaines d'expertise

Ortello, intégrateur sécurité et conformité, accompagne les comptes publics et les entreprises sur les besoins de sécurité en lien avec le réseau, l'infrastructure et les utilisateurs. Ainsi, grâce l'expérience de nos ingénieurs sur les domaines de gestion des droits d'accès, de sécurisation des transferts de fichier ou encore l'architecture et la gestion des logs, nous sommes en mesure de répondre aux principales attentes.

Nos éditeurs partenaires

Ortello prend vie avec le soutien d'éditeurs majeurs sur les marchés de la sécurité et de la conformité.

SolarWinds - partenaire historique

Quand Orsenna prends en charge la plateforme Orion, l'un des acteurs en matirèe de Supervision, Ortello accompagne les clients sur les solutions de sécurité de l'éditeur avec ARM - gestion des droits d'accès et SEM - la solution SIEM. En complément, SolarWinds dispose également d'outils performants avec Kiwi ou Loggly pour la gestion des Log.

Progress MOVEit - partenaire historique

Anciennement Ipswitch avant la rachat par Progress, MOVEit dispose d'une Orsenna prends en charge la plateforme Orion, l'un des acteurs en matirèe de Supervision, Ortello accompagne les clients sur les solutions de sécurité de l'éditeur avec ARM - gestion des droits d'accès et SEM - la solution SIEM. En complément, SolarWinds dispose également d'outils performants avec Kiwi ou Loggly pour la gestion des Log.