Soyez en conformité avec la nouvelle directive NIS 2 / SRI 2

La directive européenne NIS 2 ou SRI 2 a été publiée en 2022 et commencera à prendre effet en octobre 2024. Celle-ci porte sur le niveau de sécurité des organisations européennes face aux cyberattaques. Elle fait suite à la première directive de 2016, NIS 1 et vient élargir le périmètre des organisations concernées. La directive prévoit une liste de toutes les entités concernées (voir notre précédent blog) et place le réseau CyCLONe en tant que coordinateur entre les différents Etats-membres. La sécurité des systèmes d'information est aujourd'hui un des enjeux essentiels de l'UE, les attaques étant de plus en plus rapides et perfectionnées.

Quelles obligations pour les entités critiques ?

La directive se réfère à la directive sur la résilience des entités critiques qui prévoit une liste d'actions à suivre pour les entités critiques dans le but de diminuer le risque d'attaques dans l'Union Européenne. Voici un résumé des mesures à mettre en place:

- Prévenir la survenance d’incidents, en tenant dûment compte de mesures de réduction des risques de catastrophe et d’adaptation au changement climatique.

- Assurer une protection physique adéquate de leurs locaux et infrastructures critiques, en prenant en considération des clôtures, des barrières, des outils et procédures de surveillance des enceintes, et des équipements de détection et de contrôle des accès.

- Réagir et résister aux conséquences des incidents et les atténuer, en prenant dûment en considération la mise en œuvre de procédures et protocoles de gestion des risques et des crises et de procédures d’alerte.

- Se rétablir d’incidents, en prenant dûment en considération des mesures assurant la continuité des activités et la détermination d’autres chaînes d’approvisionnement, afin de reprendre la fourniture du service essentiel.

- Assurer une gestion adéquate de la sécurité liée au personnel, en prenant dûment en considération des mesures telles que la définition des catégories de personnel qui exerce des fonctions critiques, l’établissement de droits d’accès aux locaux, aux infrastructures critiques et aux informations sensibles, la mise en place de procédures de vérification des antécédents.

- Sensibiliser le personnel concerné aux mesures visées en tenant dûment compte des séances de formation, du matériel d’information et des exercices.

Nous vous accompagnons dans votre mise en conformité

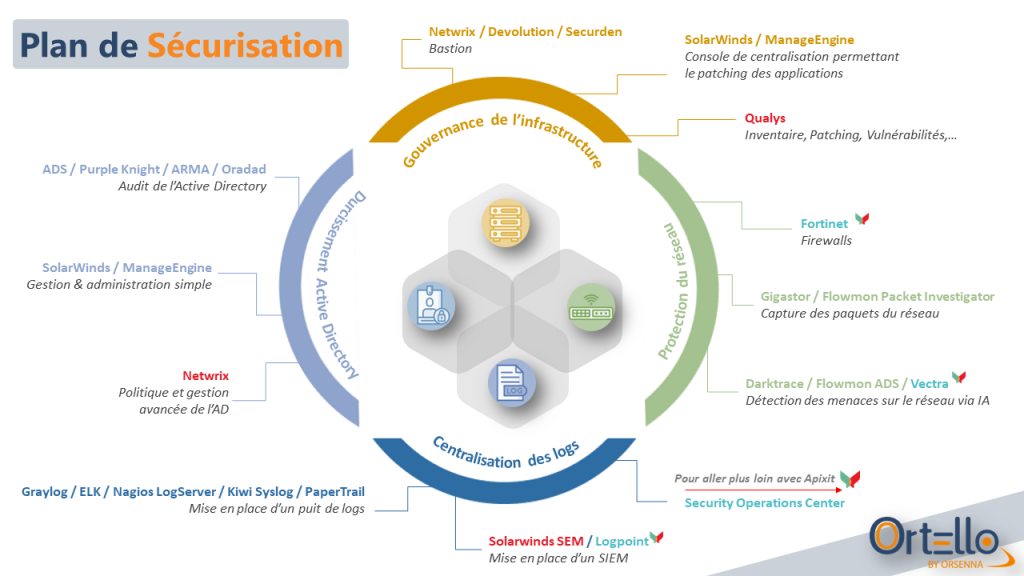

En tant qu'intégrateur sécurité nous pouvons vous accompagner dans vos projets de sécurisation de votre SI, notamment sur les thématiques: Gouvernance de l'infrastructure, Durcissement du domaine Active Directory, Collecte de logs et centralisation et Protection du Réseau.

Nous avons développé un Parcours de sécurisation à partir des recommandations de l'ANSSI dans le cadre du plan France Relance. Celui-ci sert de rempart face aux cyberattaques et constitue une base solide pour le développement de votre cybersécurité.

Sources

- Directive sur la résilience des entités: https://eur-lex.europa.eu/legal-content/FR/TXT/PDF/?uri=CELEX:32022L2557

- Directive NIS 2: https://eur-lex.europa.eu/legal-content/FR/TXT/?uri=CELEX%3A32022L2555

- Site de l'ANSSI

Mieux gérer vos Droits d'accès pour sécuriser vos données

Selon un rapport de Cybersecurity Insiders, 78% des entreprises ont remarqué une augmentation dans les attaques internes. En effet, il arrive très souvent que les SI soient compromis après que les cyberattaquants se soient infiltrés grâce à des identifiants internes aux organisations. Les accès sont l'une des premières failles de sécurité puisqu'ils constituent un point d'entrée privilégié aux SI et peuvent mener à des vols de données. Pour cela il est donc nécessaire de mettre en place des politiques de gestion des accès strictes et adaptées aux besoin des utilisateurs. En tant qu'intégrateur sécurité nous vous présentons les bienfaits des solutions de gestion des accès.

Eviter les autorisations abusives

Les accès permettent avant tout de donner la permission aux utilisateurs finaux d'avoir accès aux ressources dont ils ont besoin afin d'effectuer leurs tâches. Cependant dans certaines organisations, le système de gestion des accès peut être trop laxiste et accorder des autorisations qui ne sont pas adaptées aux tâches finales. Ces autorisations excessives peuvent alors donner lieu à des intrusions dans le système par des attaquants qui récupèrent les comptes ou tout simplement par des membres de l'organisation qui supprimeraient par mégarde des données importantes. Il peut par la suite être très difficile de récupérer des données volées ou supprimées. Il est donc nécessaire de faire le maximum pour que les accès soient appropriés aux différentes utilisations.

Détecter rapidement les menaces et comportements anormaux

Une bonne gestion des droits d'accès permet une vue d'ensemble de toutes les autorisations et donc de pouvoir repérer les comportements anormaux et potentiellement malveillants qui pourraient conduire à une cyberattaque. Si par exemple, un utilisateur supprime un nombre important de fichiers ou essaie d'accéder à des données pour lesquelles il n'a pas l'autorisation. Tous ces comportements suspects seront considérés et les solutions pourront permettre une prise en charge du problème en réduisant les accès de ces utilisateurs ce qui réduira les risques d'intrusion.

Analyser les failles de sécurité du SI

Nos solutions de gestion des droits d'accès permettent également de se conformer aux besoins de conformité. L'ANSSI conseille de mettre en place une politique de gestion des accès stricte. Des rapports sont également envoyés pour pouvoir suivre la progression de la politique de gestion des accès afin de respecter la RGPD, PCI, HIPAA... Ainsi, il est beaucoup plus simple de répondre aux exigences des auditeurs qu'avec une gestion des accès faite à la main.

Nous contacter

Mail: securite@ortello.fr

Tel: (+33) 01 34 93 21 80

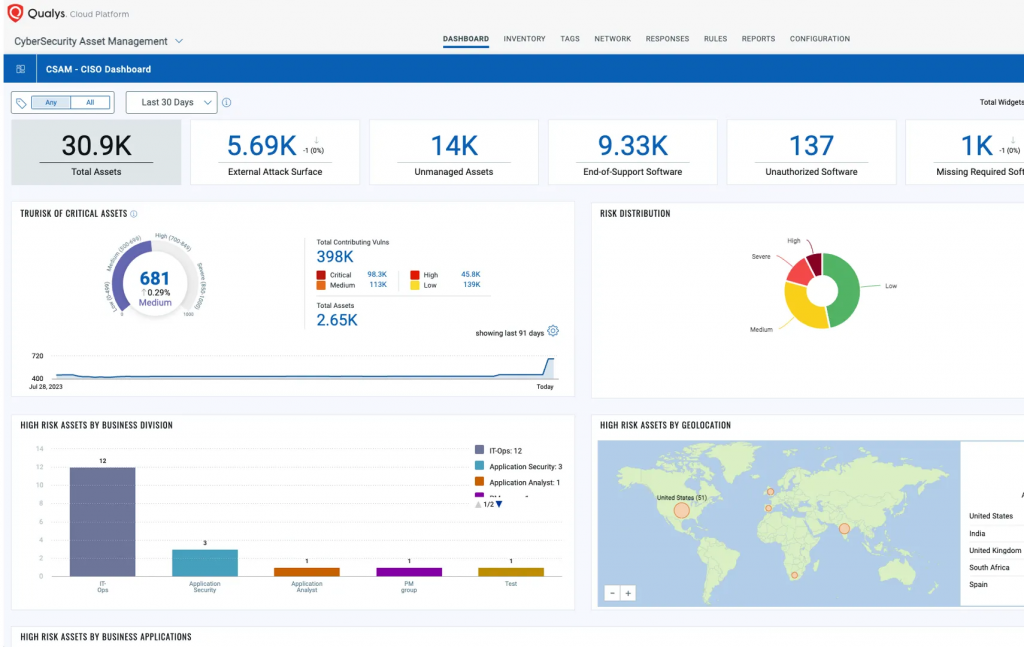

Bénéficiez d'une vue unifiée de votre sécurité avec Qualys

Il est aujourd'hui primordial pour les entreprises de disposer d'une solution qui permet de se rendre compte des vulnérabilités rapidement. L'éditeur Qualys, notre nouveau partenaire propose une plateforme qui aide à la protection des SI. Celle-ci effectue une analyse du SI et un diagnostic des vulnérabilités ce qui peut vous aider à prioriser et améliorer votre cybersécurité.

Visibilité complète sur le SI

Qualys fournit une visibilité totale sur l'ensemble de l'infrastructure informatique, des réseaux aux endpoints, en passant par les applications et les données en une interface utilisateur unique. La solution permet de découvrir tous les actifs IT, OT et IoT. Avec Qualys, les équipes informatiques peuvent surveiller en temps réel les vulnérabilités de leurs serveurs, de leurs postes de travail et de leurs applications, leur permettant de détecter et de corriger rapidement les failles de sécurité.

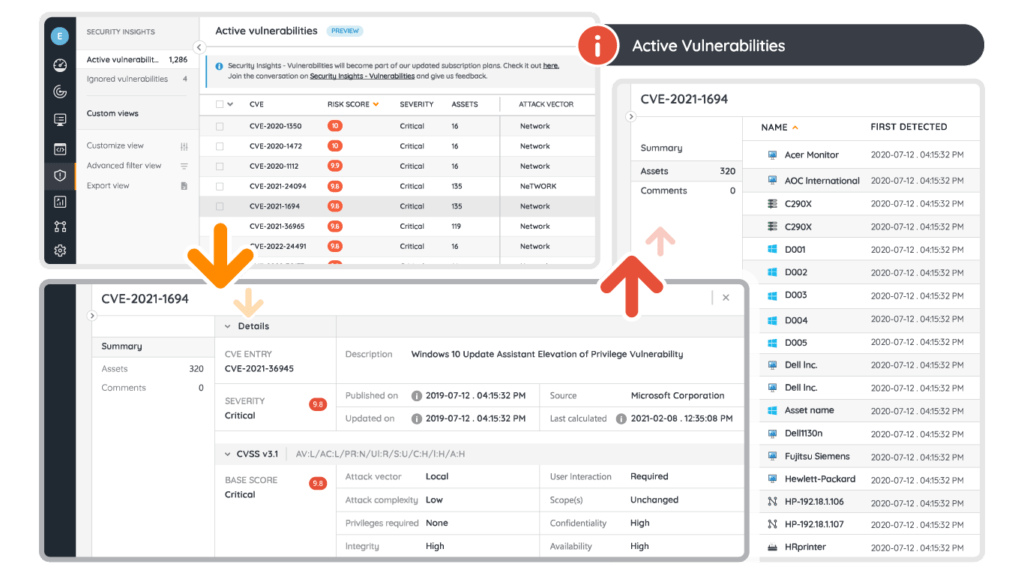

Détection des vulnérabilités et erreurs de configuration

Qualys permet une gestion efficace des vulnérabilités à travers l'ensemble de l'entreprise. Les équipes informatiques peuvent utiliser Qualys pour hiérarchiser les vulnérabilités en fonction de leur criticité et suivre leur résolution dans un tableau de bord intuitif. Une fois les failles les plus importantes détectées il est plus simple pour vos équipes informatiques d'agir afin d'éviter toute intrusion dans votre SI.

Remédiation et automatisation

Qualys offre une automatisation avancée des tâches de sécurité, ce qui permet aux équipes informatiques de gagner du temps et de réduire les erreurs humaines. Qualys automatise la détection des changements de configuration et des activités suspectes sur les systèmes, permettant aux équipes de sécurité de réagir rapidement aux menaces émergentes.

Patch des vulnérabilités

Qualys Patch Management permet de supprimer les failles crées par les correctifs manquants sur les actifs informatiques. Qualys permet l'installation de correctifs sur des points d'extrémité distants et itinérants en dehors du réseau. Elle identifie également la meilleure source de téléchargement des correctifs sans besoin de VPN. La solution envoie des rappels afin de notifier les utilisateurs des correctifs à installer et à déployer. Ainsi, vos actifs peuvent toujours être à jour et les vulnérabilités sont fortement réduites.

Nous contacter

Mail: securite@ortello.fr

Tel: (+33) 01 34 93 21 80

Lansweeper, solution ITAM tout-en-un pour la sécurité de votre SI

Lansweeper est une solution logicielle de gestion des actifs informatiques (ITAM) et de sécurité qui offre aux équipes informatiques des organisations privées et publiques une visibilité complète et un contrôle total sur leur parc informatique. Celle-ci permet de découvrir les assets et d'ainsi pouvoir mieux les protéger contre les risques de cyberattaque. Lansweeper est une solution puissante et flexible qui peut être adaptée aux besoins spécifiques de chaque organisation. Nous vous présentons aujourd'hui ses avantages clés.

Découverte et inventaire automatique des actifs

Lansweeper est une solution ITAM (IT Asset Management) ce qui signifie qu'elle découvre et inventorie tous les appareils connectés au réseau aussi bien software qu'hardware comme par exemple les ordinateurs portables, les serveurs, les imprimantes, les smartphones et les tablettes… Cela permet aux équipes de sécurité de bénéficier d'une vue d'ensemble de leur environnement informatique et de mieux identifier les vulnérabilités potentielles puisque celles-ci sauront précisément combien d'équipements existent et où ils se trouvent.

Évaluation des vulnérabilités et des risques

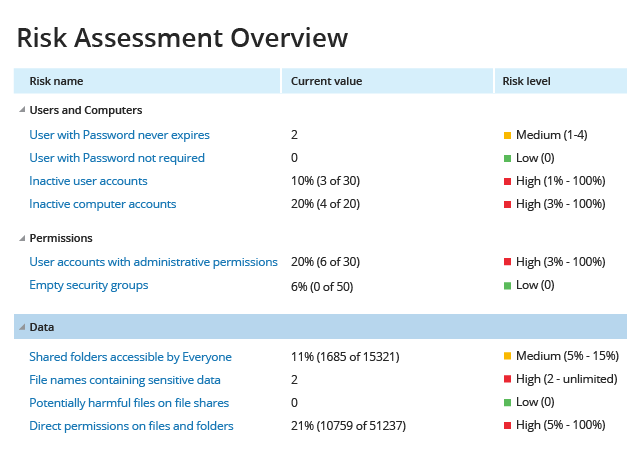

Avec la fonctionnalité "Risk Insight", Lansweeper identifie les vulnérabilités et les risques de sécurité sur chaque appareil, y compris les logiciels obsolètes, les correctifs manquants et les configurations non sécurisées. Les équipes en charge de la sécurité peuvent alors prioriser les interventions et remédier aux menaces avant que les failles ne soient exploitées. L'utilisation du catalogue NIST permet de reconnaître toutes les vulnérabilités et failles de sécurité déjà connues. Avec "Cyber Asset Attack Attack Surface Management" (CAASM), Lansweeper détecte tous les actifs vulnérables avant que les attaquants puissent s'infiltrer dans votre SI.

Gestion des correctifs et des mises à jour

Une fois les vulnérabilités détectées, Lansweeper automatise le processus de déploiement des correctifs et des mises à jour de sécurité. Lansweeper propose des rapports mensuels qui analysent les actifs qui peuvent être patchés ce qui permet de garantir que tous les appareils soient protégés contre les dernières menaces. Le suivi des mises à jour et correctif est ainsi facilité, le faire à la main est souvent une tâche qui peut engendrer des erreurs et demande beaucoup de temps.

Suivi et analyse des évènements de sécurité

En faisant l'inventaire de vos actifs informatiques, vous pouvez détecter tous les logiciels autorisés et ceux qui ne le sont pas et pourraient engendrer des failles de sécurité. Lansweeper centralise la surveillance et l'analyse des événements de sécurité, il est possible d'intégrer Lansweeper avec vos solutions SIEM et SOAR afin de bénéficier d'alertes détaillées. Ainsi, cela permet à vos équipes de sécurité de détecter rapidement les intrusions et les attaques avant qu'elles ne causent des dommages importants.

Nous contacter:

Mail: securite@ortello.fr

Tel: (+33) 01 34 93 21 80

Gérez plus facilement votre Active Directory avec Netwrix

Dans son guide de "Recommandations relatives à l’administration sécurisée des systèmes d’information reposant sur Microsoft Active Directory”, l'ANSSI présente plusieurs problèmes qui sont souvent rencontrés par les équipes informatiques dans la gestion de l'Active Directory. L'ANSSI propose également plusieurs recommandations afin de faciliter la gestion de l'AD. Les solutions de l'éditeur Netwrix peuvent être des outils qui vous aident à répondre à certaines de ces recommandations.

“Mettre en œuvre un modèle de gestion des accès privilégiés”

Afin de s'assurer qu'il y ait le moins de risques possibles de cyberattaques, il est primordial de gérer la gestion des droits accès de façon minutieuse. Une gestion des accès faite à la main est souvent signe d'erreur humaine, pour cela Netwrix Auditor est une solution qui présente une interface avec toutes les informations disponibles sur les différents accès. L'Active Directory permet de savoir précisément quel utilisateur a accès à quelles données et ainsi de pouvoir facilement ajuster les accès nécessaires en fonction des besoins de vos collaborateurs. Le point fort de Netwrix Auditor est son interface centrale qui permet d'optimiser la protection des données d'une plateforme unique.

“Détecter automatiquement les potentiels évènements de sécurité”

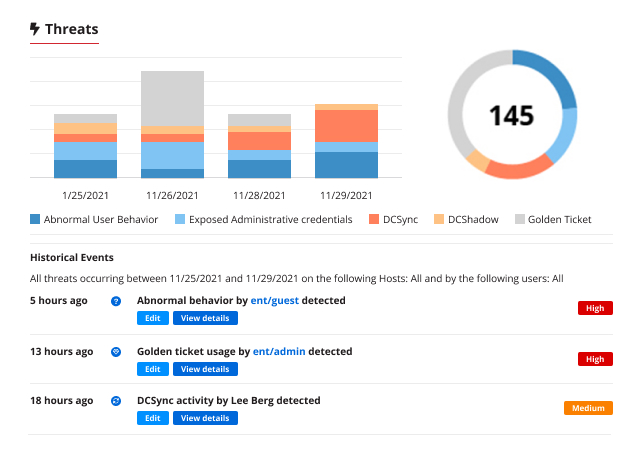

Lorsqu'un incident de sécurité se produit il est impératif de le détecter le plus tôt possible afin de pouvoir réagir rapidement. Netwrix Threat Manager détecte les menaces en temps réel et les analyse grâce à un catalogue de menaces. Si un comportement suspect est détecté par la solution celle-ci enverra des alertes par mail ou par SMS afin que le problème soit traité en priorité et que le temps de réponse soit le plus court possible (MTTR). Netwrix Threat Manager possède un catalogue de réponses aux menaces qui permet d'utiliser des actions déjà prêtes ou de les configurer afin de répondre au mieux à vos besoins. La solution utilise également un Honeypot qui vous permet d'étudier la stratégie des attaquants et d'adapter vos politiques de cybersécurité.

Source:

Nous contacter

Mail: securite@ortello.fr

Tel: (+33) 01 34 93 21 80

Qu'est-ce que le Plan Care destiné aux établissements de santé ?

Le plan Cybersécurité accélération et Résilience des Etablissements (CaRE) a été annoncé par le ministère de la Santé afin de lutter contre les cyberattaques qui visent le milieu de la santé. L’objectif du plan est de renforcer le niveau de sécurité des SI des établissements de santé et des structures médico-sociales. Le secteur de la santé est particulièrement touché par les groupes d’hackeurs, en effet l’ANSSI annonce qu’il est le 3ème secteur le plus touché par les ransomware. L’ENISA a recensé 43 incidents dans le secteur de la santé en France entre janvier 2021 et mars 2023.

Pourquoi le milieu de la Santé est-il autant touché par les cyberattaques ?

Pourquoi ce secteur est-il aussi attractif pour les hackeurs ? Etant des services qui conservent un très grand nombre de données confidentielles ils sont particulièrement visés. De plus, les niveaux de financements qui permettraient d’atteindre un niveau de cybersécurité suffisant pour résister aux attaques de plus en plus sophistiquée et régulières peuvent se révéler très élevés pour des établissements qui ont déjà de nombreux coûts. C’est pour cela que le plan CaRE a été imaginé, il vise à apporter des financements et des conseils pour éviter que les services de santé ne soient interrompus au vu de leur importance.

Mettre en place un plan de sécurisation pour votre SI

En tant qu'intégrateur sécurité, nous vous accompagnons sur vos projets de sécurisation de votre SI. Orsenna, notre société mère est référencée CAIH. En collaboration avec Orsenna, intégrateur expert supervision, une offre de service globale (sécurité + supervision) peut être étudiée pour s'adapter à tous vos besoins. Nous avons également mis en place un parcours de sécurisation suite aux recommandations de l’ANSSI dans le cadre du plan France Relance. Celui-ci vous permet d’acquérir des bases solides sur lesquelles faire reposer votre cybersécurité. Nous pouvons vous accompagner dans votre processus de sécurisation de votre SI sur les thématiques :

- SIEM & Logs

- Sécurisation de l’identité

- Postes de travail

- Bastion

- Surveillance du réseau et détection des menaces

- Data protection

Sources:

Nous contacter

Mail: securite@ortello.fr

Tel: (+33) 01 34 93 21 80

Pourquoi réaliser un Audit de sécurité ?

Alors que les cyberattaques sont de plus en plus sophistiquées et touchent davantage d'organisations notamment grâce à l'IA, il paraît nécessaire pour les services informatiques de se prémunir face à d'éventuels vols de données. Il est souvent difficile d'estimer le niveau de sécurité de son SI et donc de savoir s'il est suffisamment élevé ou au contraire devrait être amélioré. L'audit de sécurité est un moyen efficace de rendre compte de ce niveau de sécurité.

En quoi consiste un Audit de sécurité ?

Un audit de sécurité consiste à prendre une "photo" de l'état du SI pour déterminer le niveau de sécurité à l'instant T d'une organisation. Son but principal est de vérifier que celui-ci est suffisant pour résister à différentes cyberattaques. A la fin des différents tests, un rapport d'audit est rédigé. Celui-ci rassemble l'ensemble des informations importantes sur le niveau de sécurité de l'entreprise ainsi que des recommandations. Plusieurs techniques sont utilisées pour se faire une idée de l'état général de la sécurité de votre SI. Voici quelques exemples des étapes d'un audit de sécurité:

- Interviews de l'équipe sécurité et de l'équipe informatique en général

- Tests d'intrusion (de type boîte noire, boîte grise et boîte blanche)

- Analyse des configurations du SI

Quels sont les avantages de l'Audit ?

Les résultats de l'audit permettent de mettre en lumière tous les points forts de votre SI mais surtout les failles et vulnérabilités exploitables par les hackeurs. Ainsi, il est plus simple de corriger ces problèmes pour éviter une intrusion dans le système. Souvent, les organisations mettent en place un niveau de sécurité plus élevé après avoir été victimes d'une cyberattaque mais leur réputation et leur image sont en jeu. Il est donc important d'effectuer régulièrement des audits et des rapports pour vérifier si la sécurité et suffisante ou sinon obtenir des recommandations pour l'améliorer et donc lutter plus efficacement contre toutes les menaces extérieures.

Nous contacter

Mail: securite@ortello.fr

Tel: (+33) 01 34 93 21 80

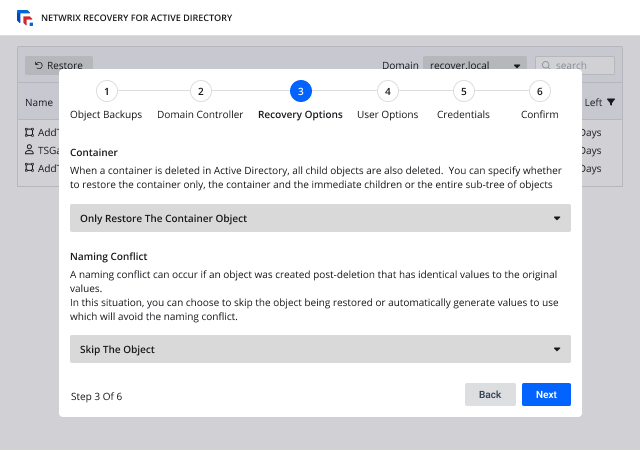

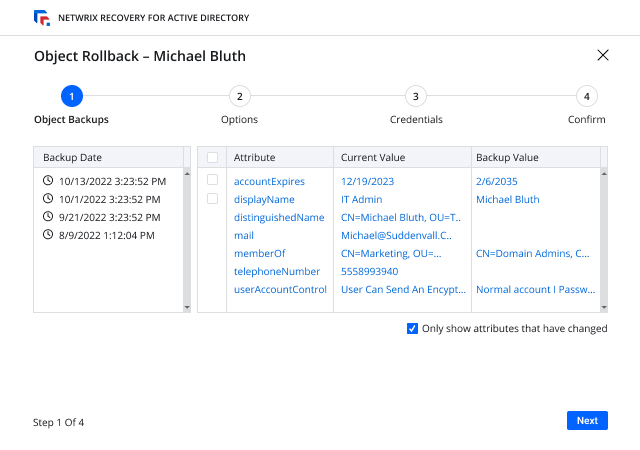

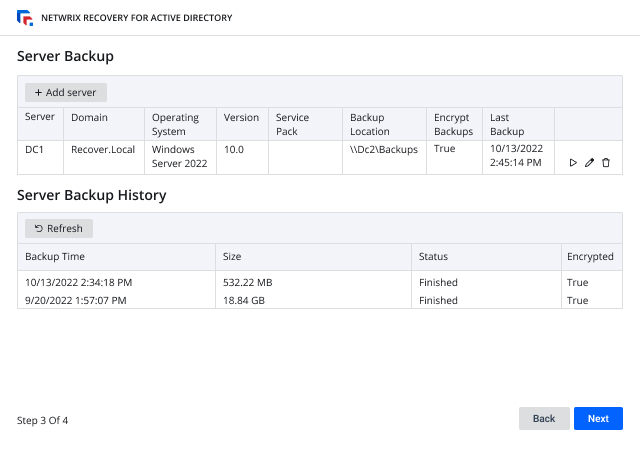

Se remettre d'une cyberattaque avec compromission AD grâce à Netwrix Recovery

Dans son guide de mesures Cyber préventives prioritaires, l'ANSSI recommande de "s'assurer de l'existence d'un dispositif de gestion de crise adapté à une cyberattaque". En effet, en cas d'attaque malveillante sur votre système d'information et l'Active Directory, il est important de pouvoir le remettre en état le plus rapidement possible. Aujourd'hui nous vous présentons Netwrix Recovery for Active Directory, une solution de recovery qui vous aide à remettre en marche votre SI et donc réduire le temps d'interruption.

Pourquoi choisir Netwrix Recovery for Active Directory ?

L'ANSSI explique qu'une "cyberattaque peut avoir un effet déstabilisateur sur les organisations. L’attaque cause en général une interruption d’activité partielle et, dans les cas les plus graves, une interruption totale." Cela signifie un ralentissement ou dans les pires cas, un arrêt total de la production, des services ou de l'activité en général de l'organisation victime de cette attaque. Cela se traduit par d'énormes pertes de temps et d'argent puisque pour remettre en place le SI il faut généralement compter plusieurs jours voire semaines. Netwrix Recovery vient agir pour réduire ce lapsus de temps et effectue une restauration rapide des comptes et autorisations. En effet, il suffit de faire une simple recherche dans l'historique des changements de l'Active Directory pour mettre en place la récupération au point souhaité.

Quels sont les avantages de Netwrix Recovery for Active Directory ?

Netwrix Recovery présente plusieurs avantages. Le plus intéressant est la réduction des failles de sécurité. Il peut arriver qu'un membre de l'équipe se trompe et modifie les accès de façon incorrecte. Ce genre d'erreur humaine peut donner lieu à une intrusion dans le système informatique et dans le pire des cas à une cyberattaque. Netwrix Recovery permet de rétablir tous les changements non-désirés de façon immédiate et rapide ce qui réduit les vulnérabilités du SI.

Quel processus de récupération de l'Active Directory ?

Après une compromission, la récupération de la forêt AD se fait à partir d'une sauvegarde et rétablit les objets AD avec tous leurs attributs, appartenances aux groupes et paramètres ce qui facilite la reprise de l'activité. La solution permet également de répondre aux critères de mise en conformité aux exigences de sécurité.

Sources:

- Guide des mesures Cyber préventives prioritaires de l'ANSSI

- Page Netwrix Recovery for Active Directory

Nous contacter

<<<< Mail: securite@ortello.fr

<<<< (+33) 01 34 93 21 80

Détecter les menaces de type ransomware avec Flowmon ADS

Le type de cyberattaque le plus répandu est le ransomware ou rançongiciel. La France est le cinquième pays le plus touché par les ransomware, on estime qu'il faut en moyenne 20 jours pour détecter une intrusion sur le SI et qu'une cyberattaque engendre 27% du chiffre d'affaire. Flowmon ADS (Anomaly Detection System) est une solution de l'éditeur Progress qui sert à analyser le réseau de façon avancée et à ainsi détecter toute menace potentielle pour le système d'information.

Analyser le réseau est une précaution de plus en plus nécessaire aujourd'hui avec la multiplication des cyberattaques et notamment celles de type ransomware/ rançongiciel. Celles-ci empêchent l'accès des fichiers aux utilisateurs et demandent une rançon pour le restituer.

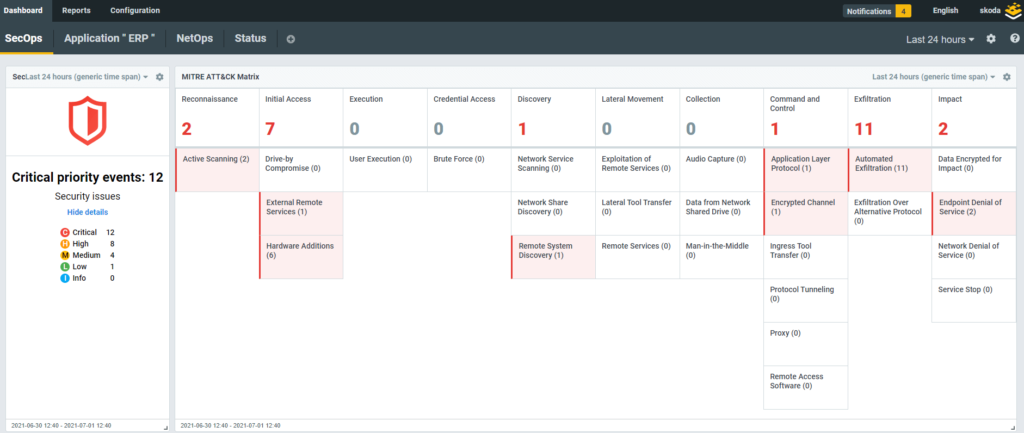

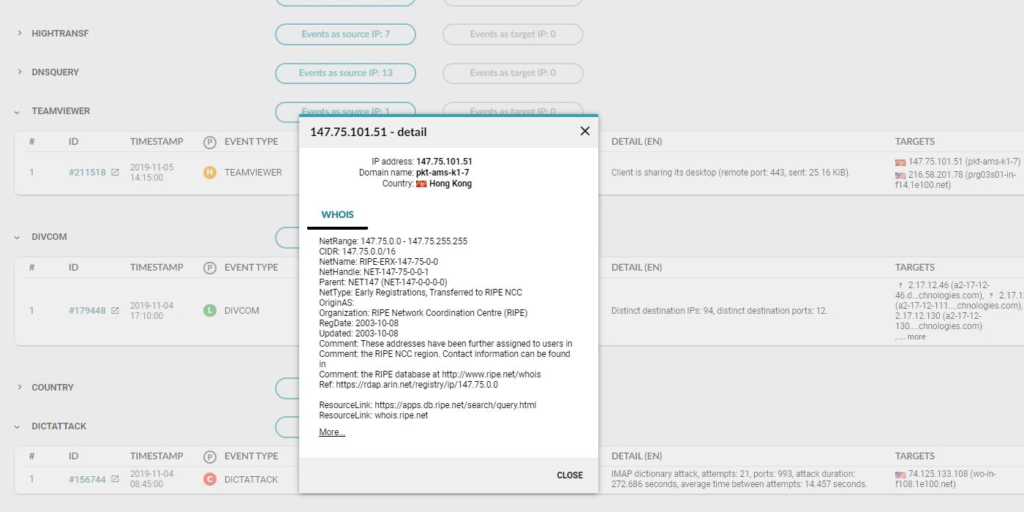

Comment Flowmon ADS détecte-t-il les attaques ?

Flowmon surveille et analyse le trafic réseau pour vous alerter des failles de sécurité à un stade précoce, afin que vous puissiez agir avant que l'attaque n'ait de conséquences graves sur votre SI. La visibilité des anomalies et autres indicateurs de ransomware permet aux professionnels de la sécurité de savoir quand quelque chose ne va pas et que le ransomware s'est introduit dans le réseau.

Le système de détection des anomalies Flowmon (ADS) est une solution basée sur l'apprentissage automatique qui surveille les réseaux en temps réel afin de détecter les activités réseau anormales générées par les utilisateurs non autorisés. Il utilise plus de 40 détecteurs pour diverses activités et méthodes d'attaque, combinés à plus de 200 algorithmes qui utilisent l'heuristique et le Machine Learning. Ils couvrent un grand nombre de scénarios en examinant le réseau de plusieurs points de vue. Par exemple, les menaces qui échapperaient à la détection par les bases de données de réputation seront révélées par la modélisation entropique.

Quels sont les bénéfices de Flowmon ADS ?

La solution permet de révéler les menaces et les comportements malveillants au sein du réseau interne et donc réduit de manière significative les délais de résolution des incidents. Vous pouvez minimiser l'impact d'une attaque par ransomware en la détectant rapidement. Une fois la menace détectée, vos équipes informatiques peuvent suivre les traces des attaquants sur le réseau en temps réel. Flowmon a également un temps de réponse court et fournit les informations utiles pour la remédiation des incidents.

Nous contacter:

Mail: securite@ortello.fr

Tel: (+33) 01 34 93 21 80

Qu'est-ce que la directive NIS 2 ?

NIS 2 est une directive de l'Union Européenne publiée en 2022, elle a pour objectif d'augmenter les mesures prises par les entreprises européennes en terme de cybersécurité. Elle fait suite à la directive NIS 1 de 2016 qui avait permis une première coopération entre les différents Etats membres de l'Union Européenne.

Pourquoi a-t-elle été adoptée ?

Le Parlement Européen a décidé d'adopter NIS 2 face à la recrudescence et l'évolution des menaces. Avant les principales cibles des cyberattaques étaient les grandes entreprises qui ont ainsi pu élever leur niveau de sécurité, cependant aujourd'hui les PME, ETI et collectivités territoriales sont aussi touchées par ces attaques alors qu'elles n'ont pas le même niveau de sécurité pour se protéger. NIS 2 vient donc élargir ce périmètre et garantir une meilleure homogénéité de l'application de la directive des Etats membres.

Quels secteurs seront-ils touchés par NIS 2 ?

NIS 2 prévoit une liste des secteurs concernées dans deux annexes.

L'annexe 1 comprend:

- L'énergie: électricité, réseaux de chaleur et de froid, pétrole, gaz, hydrogène

- Les transports: ferroviaires, aériens, par eau, routiers

- Le secteur bancaire

- L'infrastructure des marchés financiers

- La Santé

- Les eau potable

- Les eaux usées

- L'infrastructure numérique

- La gestion des services TIC

- L'administrations publiques: administration centrale

- L'espace

L'annexe 2 comprend:

- Les services postaux d'expédition

- La gestion des déchets

- La fabrication, production et distribution de produits chimiques

- La production, transformations et distribution des denrées alimentaires

- La fabrication: de dispositifs médicaux et de dispositif médicaux de diagnostic in vitro, de produits informatiques, électroniques et optiques, d'équipements électriques, de machines et équipements, de véhicules automobiles, remorques et semi-remorques, d'autres matériels de transports

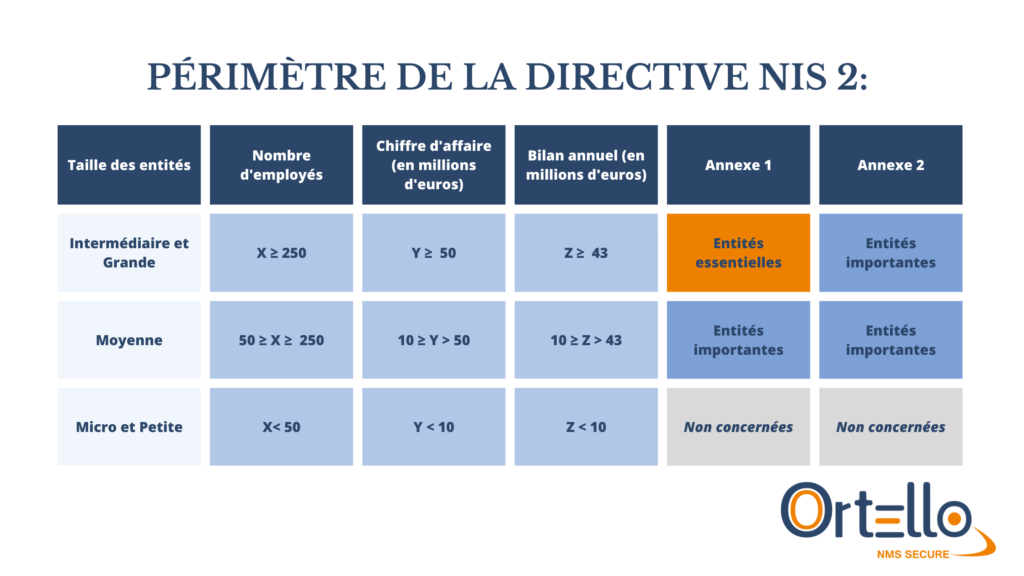

A partir de quelle taille une entité est-elle concernée par NIS 2 ?

La directive fait la distinction entre les entités essentielles et importantes.

- Les entités essentielles sont les entités de l'annexe 1 de taille intermédiaire ou grande (elles comprennent au moins 250 employés ou ont un chiffre d'affaire supérieur ou égal à 50 millions d'euros ou un bilan annuel supérieur ou égal à 43 millions d'euros).

- Les entités importantes sont les entreprises de tailles intermédiaire et grande des secteurs de l'annexe 2 et les entreprises de tailles moyennes des deux annexes.

Voici un tableau récapitulatif:

Obligations et contrôles

Les entités régulées auront plusieurs obligations de notification, contact et déclaration des incidents majeurs et la conformité aux mesure de sécurité prévues par NIS 2. Il existe certaines exceptions et cas particuliers comme pour les acteurs du numériques qui ne seront pas soumis aux mêmes exigences et certaines organisations choisies spécifiquement par les Etats membres.

L'échéance de transposition est en octobre 2024, en France ce sera l'ANSSI qui régulera NIS 2 et qui effectuera des contrôles. Celle-ci organise une phase de consultation pour le second semestre 2023.

Sources:

Nous contacter:

Ortello intégrateur sécurité peut vous accompagner sur tous vos projets de sécurité et de mise en conformité avec cette nouvelle directive. Vous pouvez déjà consulter notre parcours de sécurisation mis en place suite aux recommandations de l'ANSSI.

(+33) 01 34 93 21 80

Mail: securite@ortello.fr