Nos prochains webinars

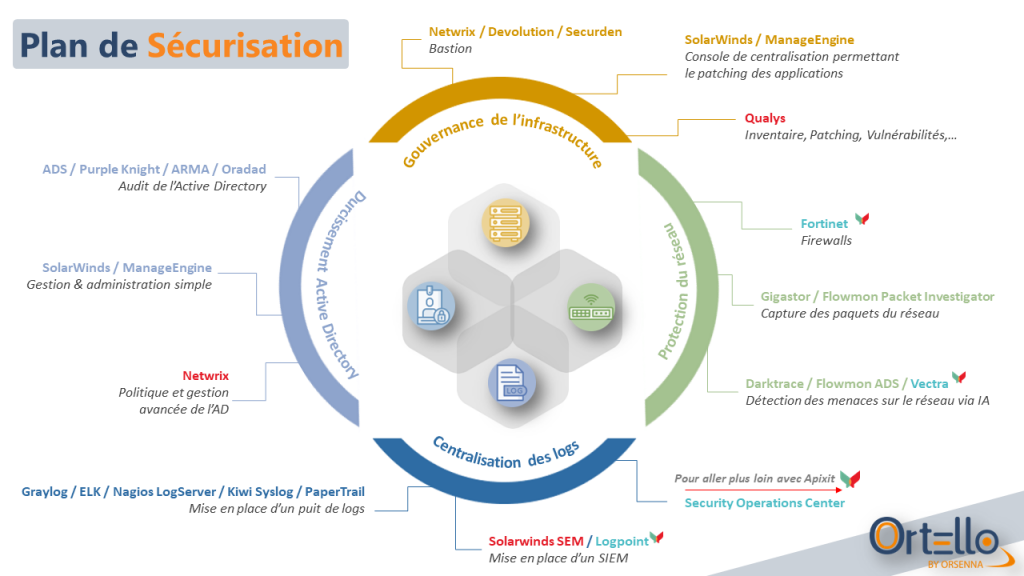

A partir du Jeudi 14 septembre, une série de webinars vous permettra de découvrir les solutions qui composent notre Parcours de Sécurisation, basé sur les principales recommandations de l'ANSSI. Ces courtes présentations (30 minutes) ont pour objectif de vous offrir un aperçu simple mais complet, de l'ensemble des moyens pouvant être mis en œuvre pour anticiper et protéger votre infrastructure informatique des différentes menaces.

Le calendrier, nos webinars en septembre et octobre

- Le 14/09 - Gouvernance de l'infrastructure

- Le 21/09 - Durcissement du domaine Active Directory

- Le 05/10 - Collecte et Centralisation de Logs

- Le 26/10 - Protection du Réseau

Gouvernance de l'infrastructure

Cette thématique englobe des sujets majeurs, impactant à la fois la partie applicative comme les postes de travail :

1- Console de centralisation permettant le déploiement des logiciels et des configurations

2- Bastion pour la sécurisation de l’administration

3- Elaboration d’un processus de patching des applis

Durcissement du domaine Active Directory

Il est logique que la protection des accès numériques au sein d'une entité est primordiale :

1- Audit de l’Active Directory

2- Politique et gestion de l’Active Directory

3- Sécurisation, remédiation et recovery de l’Active Directory

Collecte de Logs et centralisation

La gestion efficace des journaux d'évènements est étape importante pour comprendre/détecter ses failles :

1- Mise en place d’un puit de logs

2- Mise en place d’un SIEM

Protection du réseau

La progression du nombre d'attaques (et leurs complexités) nécessite de mettre en place des actions avancées :

1- Analyse avancée des flux réseaux et aide à la cartographie

2- Détection des menaces sur le réseau

Darktrace, nouveau partenaire

Nouveau partenaire du Groupe Orsenna, Darktrace offre une nouvelle approche de la cybersécurité, basée sur la détection et la réponse autonomes en temps réel. Les solutions Darktrace s'intègrent parfaitement dans le "parcours de sécurisation" by Ortello. Aussi, Darktrace dispose d'une reconnaissance Gartner "Customer Choice".

À la Croisée de l'IA et de la Cybersécurité

Darktrace, fondée en 2013, est un éditeur majeur dans le domaine de la cybersécurité. Sa solution repose sur le principe novateur de l'IA cybernétique, qui imite le système immunitaire humain pour détecter les menaces. Contrairement aux approches traditionnelles basées sur des règles préétablies, Darktrace adopte une approche d'apprentissage non supervisé. Elle apprend en continu les schémas de comportement normaux au sein du réseau d'une organisation, permettant ainsi de repérer rapidement les anomalies, même celles jamais vues auparavant.

L'une des caractéristiques phares de Darktrace est sa capacité à prendre des mesures autonomes pour contrer les menaces détectées.

L'une des caractéristiques phares de Darktrace est sa capacité à prendre des mesures autonomes pour contrer les menaces détectées. Grâce à Cyber AI Loop, sa technologie de réponse autonome, Darktrace peut isoler automatiquement les parties infectées d'un réseau ou ralentir la propagation d'une menace potentielle. Cette réponse automatisée permet de réduire considérablement le temps de réaction entre la détection d'une menace et la mise en place d'une contre-mesure, minimisant ainsi les dommages potentiels.

Une solution adaptée à plusieurs types de besoins

L'architecture polyvalente de Darktrace lui permet de s'adapter à une multitude de secteurs et d'environnements informatiques. De la finance à la santé en passant par l'industrie manufacturière, Darktrace offre une protection efficace contre une gamme variée de menaces. Sa capacité à s'intégrer sans heurts dans des infrastructures existantes en fait une solution attrayante pour les entreprises de toutes tailles.

Avec la publication de quatre produits complémentaires (PREVENT, DETECT, RESPOND et HEAL), la couverture est large incluant Cloud & Réseau, Endpoint & Email, Apps, OT,... Enfin, Darktrace est conçu avec une architecture ouverte qui en fait le complément parfait de votre infrastructure et de vos produits existants.

Darktrace se présente comme une solution intéressante pour les entreprises cherchant à sécuriser leurs opérations numériques, incluant une IA puissante et autonome afin de répondre aux nouvelles attaques plus sophistiquées. L'objectif de la solution est d'offrir proactivité et innovation continue dans le domaine de la cybersécurité.

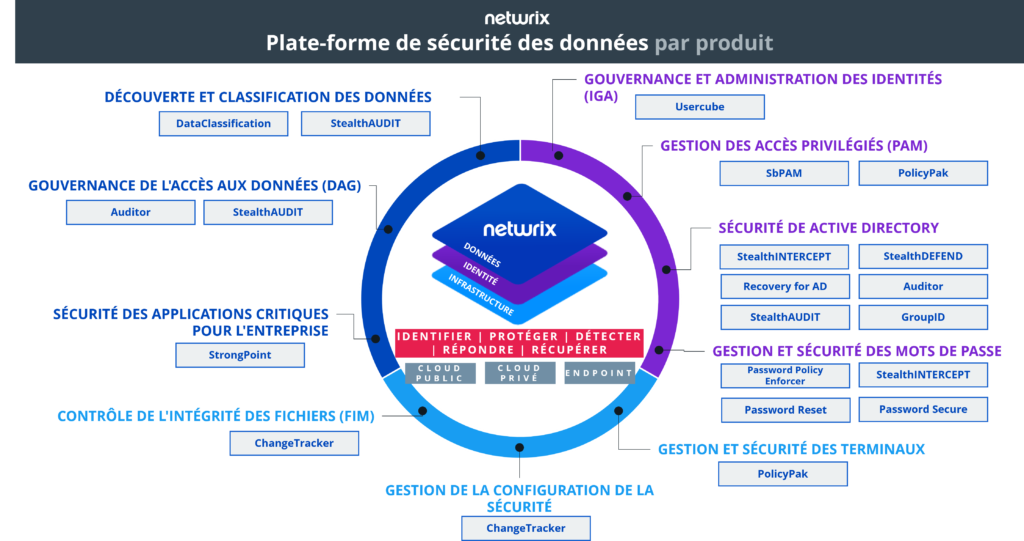

Suivre le parcours de sécurisation de l'ANSSI grâce à nos solutions

Dans le cadre du plan France Relance, l'ANSSI préconise l'adoption d'un parcours de sécurisation. Celui-ci est une première étape de mise en place d'un système de sécurité pérenne contre les cyberattaques qui visent de plus en plus les organisations de toutes tailles. Pour ce faire, nous vous présentons aujourd'hui en détail les différentes solutions de notre catalogue pouvant correspondre à ces précautions de sécurité.

Gouvernance de l'Infrastructure

1. Mise en place d'un bastion

Le bastion représente la première défense du système d'information face aux attaques. En effet, si l'administration n'est pas sécurisée cela peut engendrer de nombreuses vulnérabilités qui sont un point de passage pour les attaquants. Nos solutions PAM et Bastion aident à sécuriser l'administration du SI grâce à la gestion des accès, des mots de passe et la détection des comportements anormaux.

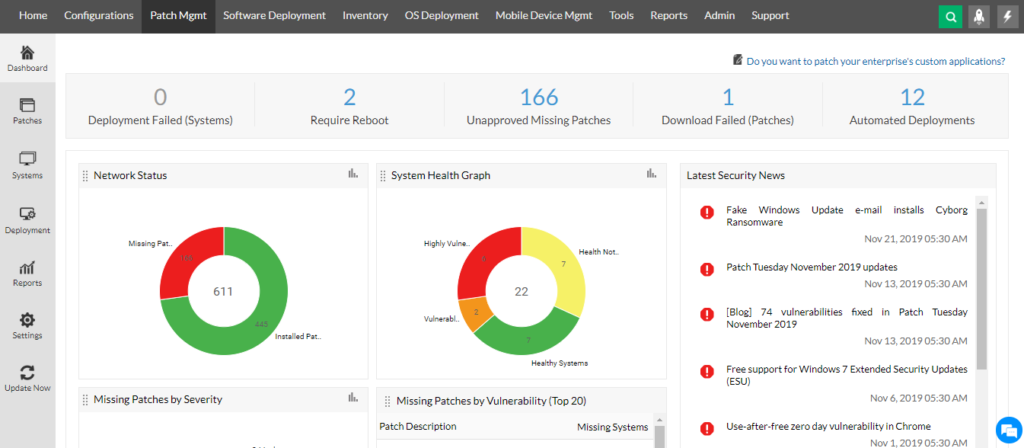

2. Elaboration d'un processus de patching des applications

Il est important de mettre à jour le plus régulièrement possible tous ses logiciels. Dans le cas contraire les attaquants peuvent exploiter des vulnérabilités sur des versions obsolètes de vos logiciels. Pour éviter cela, le Patch Management de ManageEngine Endpoint Central sert à automatiser toutes vos mises à jour. Il sonde également Internet pour recherche de nouvelles vulnérabilités et leurs correctifs pour éviter les failles sur votre SI.

- ManageEngine Endpoint Central

- SolarWinds Patch Manager

Durcissement du domaine Active Directory

L'Active Directory est l'une des principales cibles des cyberattaques. En cas de compromission les systèmes d'informations subissent des pannes qui peuvent durer plusieurs jours voire semaines ce qui engendre de grosses pertes pour les organisations qui ne peuvent plus fonctionner correctement. Nos solutions aident à la sécurisation, la remédiation et le recovery de l'Active Directory.

- Netwrix Recovery for Active Directory

- StealthDEFEND

- SolarWinds Access Rights Manager (ARM)

- Netwrix Auditor

- Netwrix Threat Manager

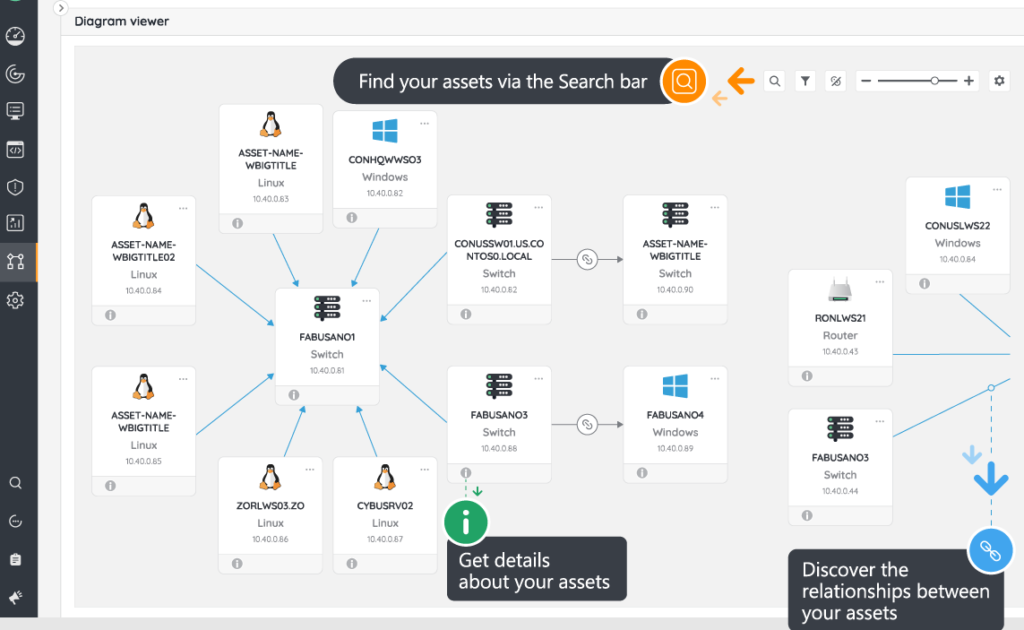

Protection du réseau

L'option de mapping ou de cartographie réseau peut être utile pour comprendre les liens des différents logiciels entre eux et avoir une visibilité complète sur le SI. La cartographie donne un avantage en plus puisqu'elle permet de découvrir des nouveaux périphérique et de visualiser tous les composants du SI et donc de pouvoir les sécuriser.

- Flowmon ADS

- Flowmon Packet Investigator

- Gigastor

- Darktrace

Centralisation des logs

Les puits de logs permettent de stocker toutes les informations provenant des journaux d'évènements en un seul endroit. Ils sont utiles car ils réunissent les informations pertinentes lors des attaques qui peuvent servir à comprendre ce qui s'est passé. Ils fournissent un historique complet des attaques et des tentatives, ils permettent par exemple de connaître les tentatives d'accès.

Nous contacter

Tel: (+33) 01 34 93 21 80

Mail: securite@ortello.fr

Contrôlez vos accès avec les solutions Netwrix

L'ANSSI décrit dans les principales failles de sécurité "Un laxisme manifeste dans la gestion des droits d’accès" et recommande pour y remédier d'inventorier tous les accès". Nous vous présentons deux solutions de gestion d'accès de l'éditeur Netwrix qui vous aident à réduire vos vulnérabilités et à faciliter la gestion des droits d'accès.

Pourquoi est-il important de bien contrôler les accès de son réseau informatique ?

Comme expliqué par l'ANSSI, gérer les accès est la première étape de la sécurisation de votre système informatique. Il est dangereux que tous les utilisateurs aient accès à vos ressources car cela augmente fortement le risque d'attaques malveillantes. Certaines données sensibles comme les informations personnelles par exemple ne peuvent pas être accessibles par tous car elles sont la cible principale des intrusions. Bien gérer les accès permet de protéger les fichiers contre ces cyberattaques et d'éviter les erreurs humaines.

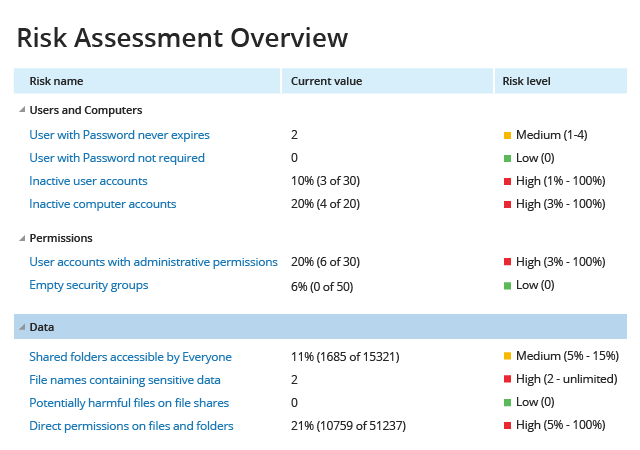

Netwrix Auditor

Netwrix Auditor est une solution qui présente une plateforme de vision globale des modifications et des configurations des accès. Elle permet donc de savoir qui a accès à quoi, de surveiller l'activité des utilisateurs et de s'apercevoir tout de suite de changements suspects. Netwrix Auditor présente alors un taux de risque calculé qui classe les activités par ordre hiérarchique (comme vu ci-dessous). La solution permet également de protéger les données sensibles. En effet, il est possible de chercher précisément une donnée et d'en vérifier son utilisation régulièrement. Ainsi, Netwrix Auditor repère les données sensibles et les lacunes. La surveillance des activités permet d'identifier les comptes internes malveillants qui pourraient conduire à une intrusion dans votre système informatique.

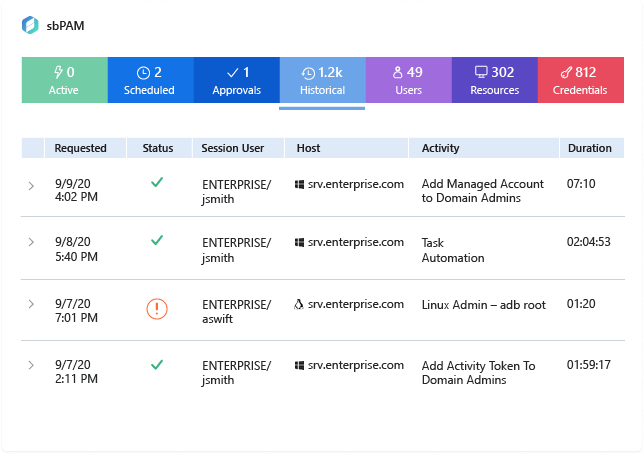

Netwrix Privilege Secure

Netwrix Privilege Secure est une solution qui permet de créer des comptes administrateurs provisoires pour éviter l'excès d'autorisations comme recommandé par l'ANSSI. Ces comptes ne servent qu'à une durée limitée, le temps que vos collaborateurs complètent leurs missions. Ainsi, grâce à cette solution Netwrix, il est possible de supprimer les comptes à privilèges permanents qui sont peu utilisés mais sans arrêt actifs. Des rapports décrivent toutes les actions effectuées par les comptes de leur création jusqu'à leur suppression et il est possible de surveiller l'activité d'un compte en temps réel. Les journaux d'activités peuvent être transmis aux solutions SIEM pour améliorer la détection des menaces.

Pour plus d'informations:

- Lien vers la fiche produit Netwrix Auditor

- Lien vers la fiche produit Netwrix Privilege Secure

- L'article ANSSI "Comment se prémunir des menaces ?":https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

- La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf

Inventoriez vos données et les traitements de données

L’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) recommande « d’inventorier les données et les traitements de données » afin de minimiser les risques de cyber attaques. Dans l'optique de la nouvelle directive NIS2 du Parlement Européen qui sera mise en application fin 2024, il est important de déjà commencer à protéger son SI. En effet, la croissance énorme du volume de données nécessite la réalisation d’un inventaire précis. Sans cet inventaire, il est impossible de connaître ses données et donc de bien les protéger.

Ortello vous présente deux produits pour vous aider à suivre cette recommandation et à mieux protéger vos systèmes informatiques.

Pourquoi est-il important d'inventorier/ classer vos données ?

La classification et l’inventaire des données peuvent révéler où se trouvent les informations privées et données sensibles et permettent de savoir qui y a accès et ainsi de savoir quels contrôles mettre en place afin de les protéger.

Les solutions d’inventaire et de classification servent à découvrir les données et à les classer, une fois ce processus fini, les lacunes dans les contrôles deviennent apparentes et il faut repenser à de nouvelles mesures afin de les protéger. Cette vérification des points sensibles n'est donc pas possible sans ce processus qui constitue une première étape dans la mise en œuvre de la sécurité du système d’information, c'est pourquoi l'ANSSI recommande sa mise en œuvre.

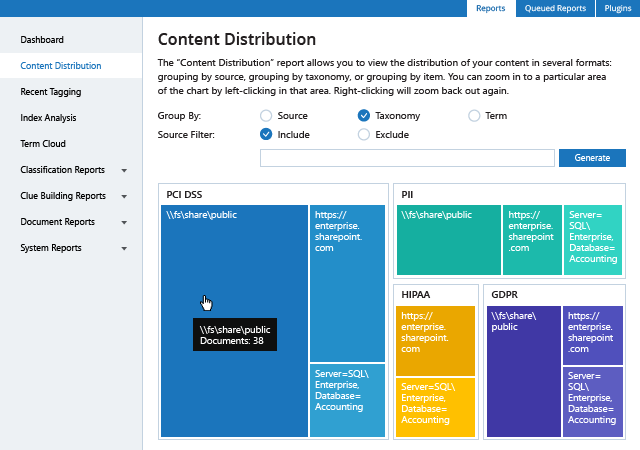

Netwrix Data Classification

L’outil de classification de données Netwrix vous aide à identifier toutes vos données importantes que ce soit localement ou dans le cloud. Vous pouvez ainsi protéger vos fichiers sensibles en les déplaçant automatiquement dans des espaces réservés et en supprimant les autorisations d’accès utilisateurs excessives. Cela permet de minimiser l’exposition de ces données jusqu’à ce que vous puissiez mettre en place un système de sécurité fort. La solution permet ainsi d'éviter les risques d'intrusion malveillante mais également de mieux réussir vos audits avec la fonction d'automatisation de découverte des données.

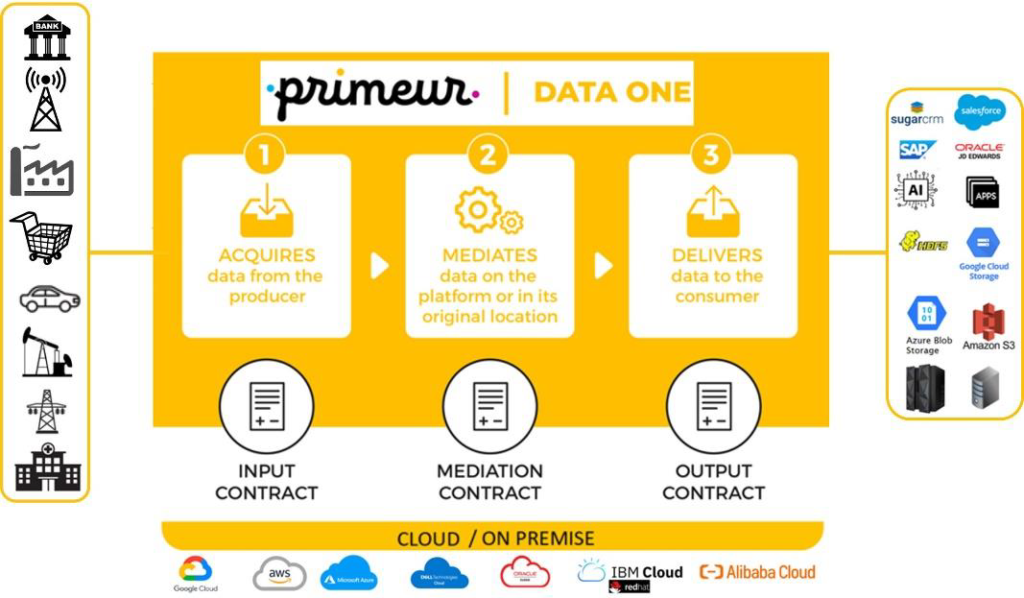

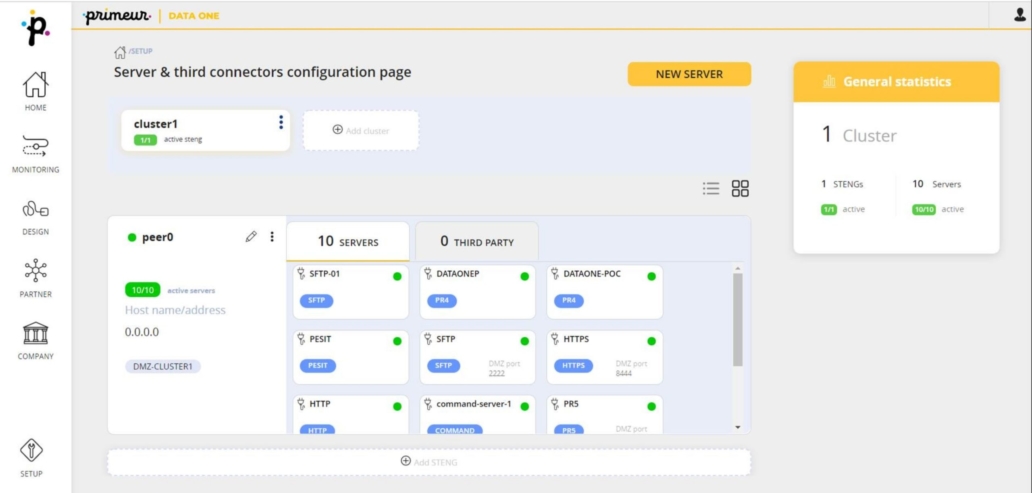

Primeur Data One

Data One est une plateforme d’intégration des données qui utilise trois modules pour simplifier le processus d’intégration des données et efficacement diminuer les risques d’attaque malveillante.

Les modules principaux :

- Data Mover : permet de gérer le transfert de fichiers, sans jamais créer de connexions directes entre les producteurs et les consommateurs de données et est capable de créer un flux de communication fluide et sécurisé entre différentes applications.

- Data Watcher : Ce module est une solution de surveillance et de contrôle du flux de données de bout en bout. Elle fournit une visibilité et un contrôle total des flux de données. Data Watcher est capable de gérer différentes technologies MFT, et vous aide à obtenir une gestion consolidée du flux de données sur plusieurs fournisseurs tiers.

- Data Shaper : Un logiciel graphique, piloté par un assistant et facile à utiliser qui permet la transformation de tous les formats de données comme les fichiers plats, CSV, XML, Excel, bases de données, EDI, formats industriels (HIPAA) et bien d’autres.

Sources:

- L'article de l'ANSSI "Comment se prémunir des menaces ?" : https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

- La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf

Sécurisez vos échanges avec nos solutions de transfert de fichiers

Dans son guide d'hygiène informatique, l'ANSSI recommande de « chiffrer les données sensibles transmises par voie Internet ». En effet, il les échanges sont nécessaires pour assurer la collaboration interne et externe, cependant ces échanges peuvent être facilement interceptés par des attaquants s'ils ne sont pas suffisamment sécurisés. Pour remédier à ce problème, Ortello vous propose ses solutions MFT/ transfert de fichiers.

A quoi servent les solutions de transfert de fichiers ?

Les solutions MFT (Managed File Transfer / Transfert de Fichiers Sécurisé) sécurisent les échanges de données entre les utilisateurs et/ou les systèmes.Ces solutions offrent de nombreux avantages pour les entreprises qui cherchent à améliorer la sécurité de leurs transferts de données. En garantissant des processus opérationnels fiables, les solutions MFT permettent aux entreprises de se concentrer sur leurs activités principales plutôt que sur la gestion des données. De plus, ces solutions permettent des transferts de données sensibles sécurisés et conformes entre partenaires, clients, utilisateurs et systèmes, ce qui renforce la confiance entre les différentes parties prenantes. Les solutions FTP servent également la même fonction avec de coûts plus faibles mais moins de fonctionnalités.

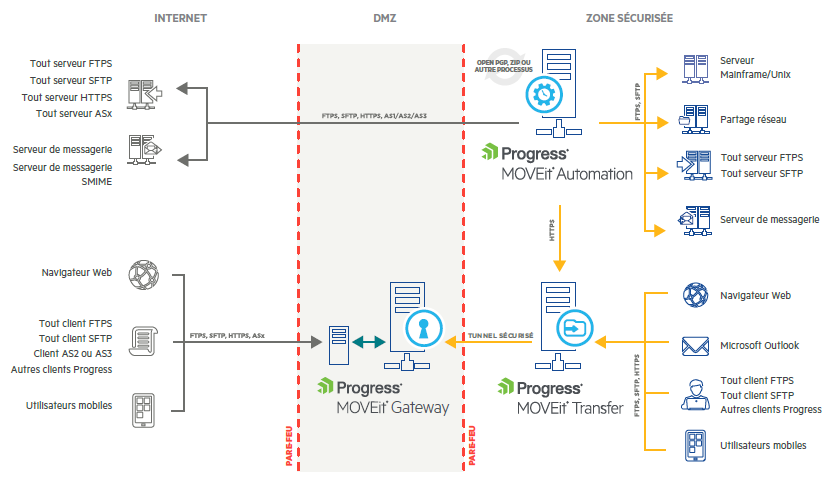

MOVEit

La gamme MOVEit de l'éditeur Progress propose trois modules MFT qui encryptent les données:

- Automation: Cette solution automatise les transferts de fichiers, son interface est simple d'utilisation et offre un chiffrement des données.

- Cloud: Cette solution SaaS permet de visualiser de fichiers par utilisateur et fichiers augmente la sécurité des transferts grâce à une authentification forte.

- Transfer: MOVEit Transfer permet de s'assurer de la sécurité des transferts et offre une visibilité sur les données envoyées. Elle peut s'intégrer facilement à Outlook et permet également l'accès depuis des appareils mobiles.

Primeur Data One

Le module Data Mover de la solution Data One permet de gérer les transferts de fichiers sans qu'il n'y ait de connexions directes entre les producteurs et receveurs de données. Data Mover dispose de l’avantage de pouvoir être déployé indépendamment de la plateforme Data One. L’objectif de cette solution sera de « déplacer » les données à travers de multiples protocoles et systèmes multiplateformes, en assumant l’entière responsabilité et le contrôle de la livraison du fichier au bon moment et au bon destinataire.

L'éditeur Primeur propose également d'autres modules dans sa solution Data One comme Data Shaper, Data Watcher et Data Privacy qui viennent compléter les fonctionnalités de Data Mover.

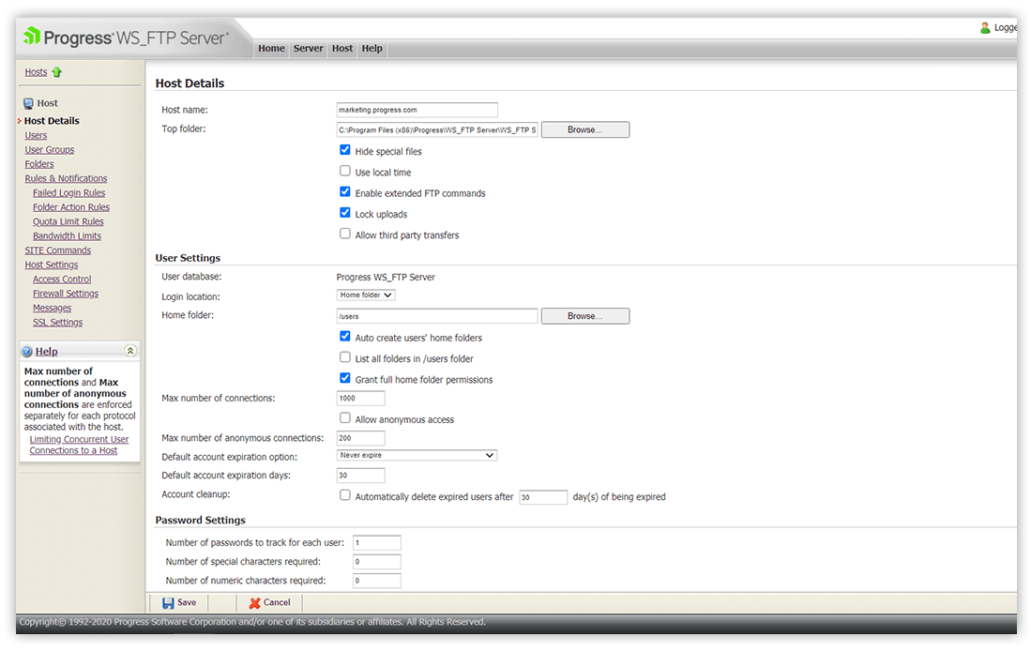

WS_FTP Server

Cette solution de l'éditeur Progress est un serveur FTP qui peut s'adapter à toutes les tailles d'entreprises. Au lieu de ne pas avoir une bonne visibilité sur les données stockées dans un Cloud ce qui peut être dangereux si elles sont sensibles. Pour remédier à cela, cette solution stocke vos données sur site pour que vous puissiez les partager sans risque de vol de données. En terme de sécurité, WS_FTP utilise une large gamme de protocoles de cryptage et de transfert de fichiers, y compris :

- FTP,

- SSH,

- SCP2,

- 256-bit AES cryptage SSL,

- OpenSSL 1.0.1h

- FIPS 140-2

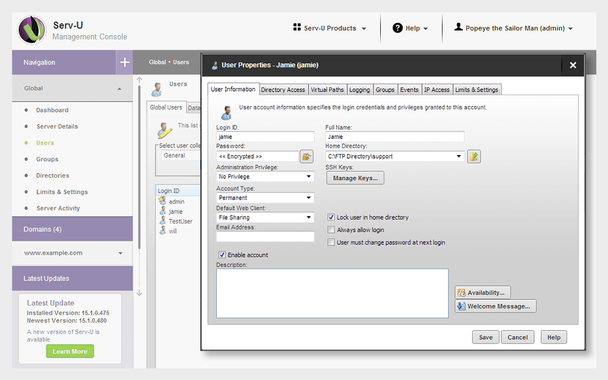

Serv-U MFT Server

Serv-U® Managed File Transfer (MFT) Server est un logiciel de gestion de transfert de fichiers sécurisé développé par l’éditeur SolarWinds. Cette solution s'adapte à toutes les tailles d'entreprises et permet de gérer les transferts de fichiers via son interface Web ou Mobile. Elle permet de s'assurer que les utilisateurs utilisent des services Cloud pour échanger des données sensibles qui puissent être interceptées par des attaquants. Son interface est simple d'utilisation et ne présente pas de limites d'utilisateurs ou de domaines.

Pour plus d'informations:

Lien vers la fiche produit des solutions MFT

L'article ANSSI "Comment se prémunir des menaces ?":https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf

Automatisez vos mises à jour avec ManageEngine Endpoint Central

L'ANSSI préconise "d'activer la mise à jour automatique des logiciels et des matériels" dans ses recommandations de sécurité. Ortello vous présente aujourd'hui le patch management de la solution ManageEngine Endpoint Central pour automatiser tous vos processus de mises à jour.

Pourquoi est-il important de bien mettre à jour ses logiciels ?

L'ANSSI explique que "L’utilisation d’un système ou d’un logiciel obsolète augmente significativement les possibilités d’attaque informatique. Les systèmes deviennent vulnérables dès lors que les correctifs ne sont plus proposés." En effet, des systèmes plus à jour représente des vulnérabilités importantes qui augmentent le risque d'intrusions malveillantes puisque les attaquants découvrent toutes les failles de sécurité sur les anciennes versions. Il est donc impératif de mettre à jour régulièrement son système et ses logiciels afin de garantir une sécurité optimale puisqu'elles permettent de corriger les failles de sécurité et de profiter des dernières fonctionnalités.

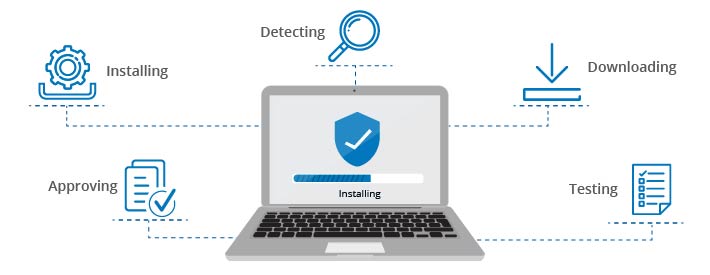

Qu'est-ce qu'un outil de Patch Management ?

Le Patch Management (Gestionnaire de correctifs) est un processus de détection, de téléchargement, de test, d'approbation et d'installation des correctifs nouveaux ou manquants pour tous les systèmes d'exploitation et les applications au sein d'un réseau. Il s'agit d'avoir une vue centralisée des correctifs applicables aux terminaux d'un réseau, de sorte qu'une hiérarchie puisse être crée entre les systèmes vulnérables, très vulnérables pour les classer par ordre de priorité.

Le système de Patch Management d'Endpoint Central

Ce patch vous permet d'automatiser toutes vos mises à jour pour Windows, Mac, Linux et plusieurs applications tierces. Le patch sonde continuellement l'Internet à la recherche de nouveaux correctifs et de nouvelles vulnérabilités pour enrichir la base de données des vulnérabilités. Dès qu'un nouveau correctif est découvert, il est ajouté au dépôt central de correctifs après une vérification et des tests approfondis. Ce dépôt est accessible par le serveur Endpoint Central installé dans l'environnement d'un client et est sert à évaluer les vulnérabilités au sein de son réseau.

Deux types de synchronisation sont possibles:

- Synchronisation quotidienne: le serveur synchronise chaque jour sa base de données des vulnérabilités. Il est possible de choisir l'heure de la synchronisation.

- Synchronisation à la demande: la base de données peut être mise à jour à tout moment en lançant cette synchronisation.

Il existe plusieurs avantages à automatiser ses correctifs:

- La protection des réseaux contre les attaques malveillantes et le vol de données.

- Les mises à jour des logiciels peuvent contenir des nouvelles fonctionnalités qui vous permettent d'améliorer votre productivité.

- L'automatisation réduit la perte de temps pour l'installation mais aussi celles causées par des applications obsolètes.

- Il est plus facile de se conformer aux exigences de sécurité.

Pour plus d'informations:

- Lien vers la fiche produit Patch Management Endpoint Central

- L'article ANSSI "Comment se prémunir des menaces ?":https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

- La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf

Gérez les alertes de vos équipements avec Lansweeper

L’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) préconise « d’inventorier tous les équipements et les services » afin de se protéger efficacement contre les cyber-attaques. Pour répondre à cette recommandation, Ortello vous présente une solution ITAM avec Lansweeper IT qui permet de simplifier la gestion d’inventaire d’actif informatique et d’identifier tous les risques d’attaques malveillantes.

Inventaire complet et centralisé

L’interface de Lansweeper scanne automatiquement tous vos actifs informatiques afin de réaliser un inventaire complet de vos postes de travail, serveurs, routeurs, commutateurs, imprimantes, moniteurs et téléphones. Cette solution de gestion des actifs vous permet de découvrir les nouveaux dispositifs dès leur arrivée dans l'organisation et d'inventorier tous les logiciels et matériels de l’organisation.

Réduction de risques

L'ANSSI explique que la gestion des actifs constitue le point de départ nécessaire dans la mise en œuvre de mesures de sécurité puisqu’il est impossible de prendre en compte des accès qui ne seraient pas comptabilisés dans un inventaire et deviendraient une faille de sécurité.

Lansweeper prend en compte tous les points d’entrée qui pourraient s’avérer être de potentiels vecteurs d’attaque pour des utilisateurs non autorisés qui chercheraient à accéder au système à des fins malveillantes. La plateforme de gestion de la surface d’attaque des actifs (CAASM) de Lansweeper permet d’identifier tous les actifs potentiellement vulnérables avant qu’une attaque ait lieu.

L’outil Security Insights de Lansweeper s'appuie sur les informations de la base de données des vulnérabilités du NIST pour vous donner un aperçu complet de toutes les vulnérabilités connues qui constituent une menace pour vos actifs. La visibilité complète de l’interface permet alors d’identifier efficacement les menaces et d’agir immédiatement pour résoudre rapidement toute faille de sécurité avant qu’il n’y ait de dommages réels.

Lansweeper, outil catégorisé ITAM (IT Assets Management), figure également en tête de liste de la plupart des cadres de sécurité de premier plan tels que l'ISO, le NIST et le CIS.

Gain de productivité

En plus de sécuriser votre système informatique et répondre aux préconisations de l'ANSSI, Lansweeper vous permet également de gagner en productivité dans vos activités de tous les jours. L’automatisation de la tenue des dossiers, de la création de rapports et d’autres tâches chronophages et fastidieuses vous permet de vous concentrer sur votre cœur de métier.

Lansweeper offre aussi la possibilité d’aller au-delà du simple environnement informatique et sert aux audits pour la finance ou l’évaluation des risques pour la conformité. Il peut tout autant aider à faire des rapports grâce aux données précises, fiables et toujours à jour afin d’alimenter les décisions stratégiques de votre organisation et de l’orienter dans la bonne direction.

Intégrations

Lansweeper peut s’intégrer aux principaux outils SIEM et SOAR, comme Splunk ES, Palo Alto Cortex XSOAR, IBM QRadar, MSFT Sentinel, Splunk SOAR, et bien d'autres, ce qui permet de réduire fortement les délais de déploiement.

Rachat de RankedRight

Lansweeper a récemment acquis Ranked Right, qui dispose d'une importante base de données, offrant une fonctionnalité de gestion de la vulnérabilité. Elle classe les vulnérabilités et en alertent l'équipe informatique. Cette acquisition permet à Lansweeper d'offrir à ses clients une solution encore plus complète pour faire face à des menaces toujours plus avancées.

Pour plus d'informations:

- lien vers le guide de cybersécurité de Lansweeper

- L'article de l'ANSSI "Comment se prémunir des menaces ?" : https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

- La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf

Le cockpit pour visualiser votre démarche ANSSI

L’Agence Nationale de la Sécurité des Systèmes d’Information relève les principales lacunes de sécurité constatées par le Centre de cyberdéfense. Le Cockpit de Sécurité Ortello présente différentes solutions capables de répondre à ces lacunes, et de sécuriser vos systèmes informatiques et de les protéger face aux menaces.

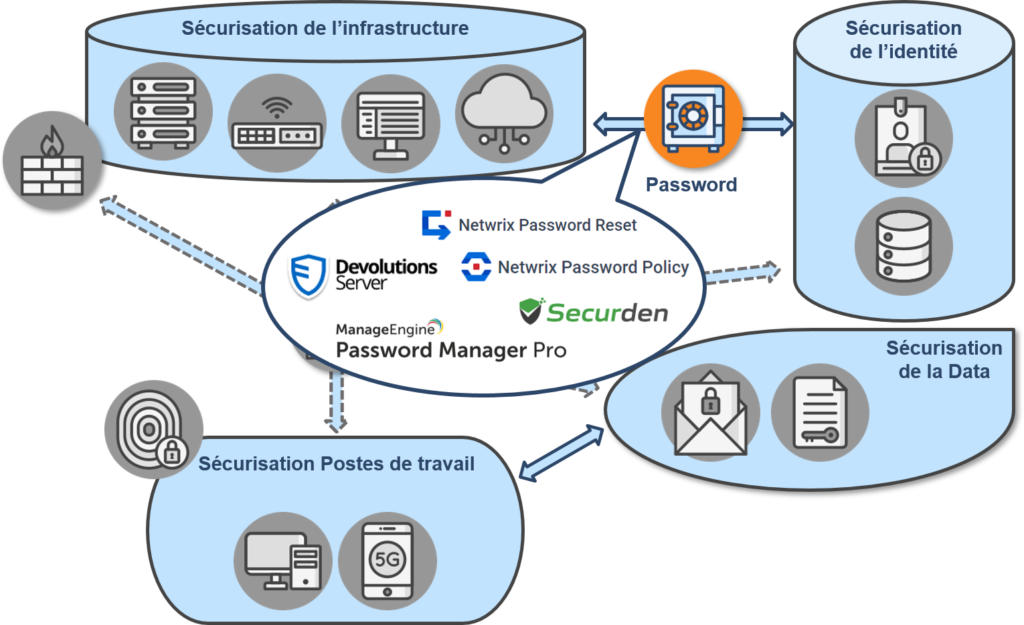

- « Une politique de gestion des mots de passe insuffisante (mots de passe par défaut ou trop simples et non renouvelés régulièrement…) »

Il arrive souvent que les mots de passe soient la première faille de sécurité, bien souvent à cause de leurs simplicités. Ortello dispose de plusieurs solutions qui permettent de résoudre ce problème et de gérer les différents mots de passe avec plus d'efficacité et de conformité qu'une gestion manuelle.

Nos solutions de "Gestion des Mots de Passe" :

- Securden Password Vault

- Devolutions Server

- ManageEngine Password ManagerPro

- Netwrix Password Reset

- Netwrix Passwords Policy

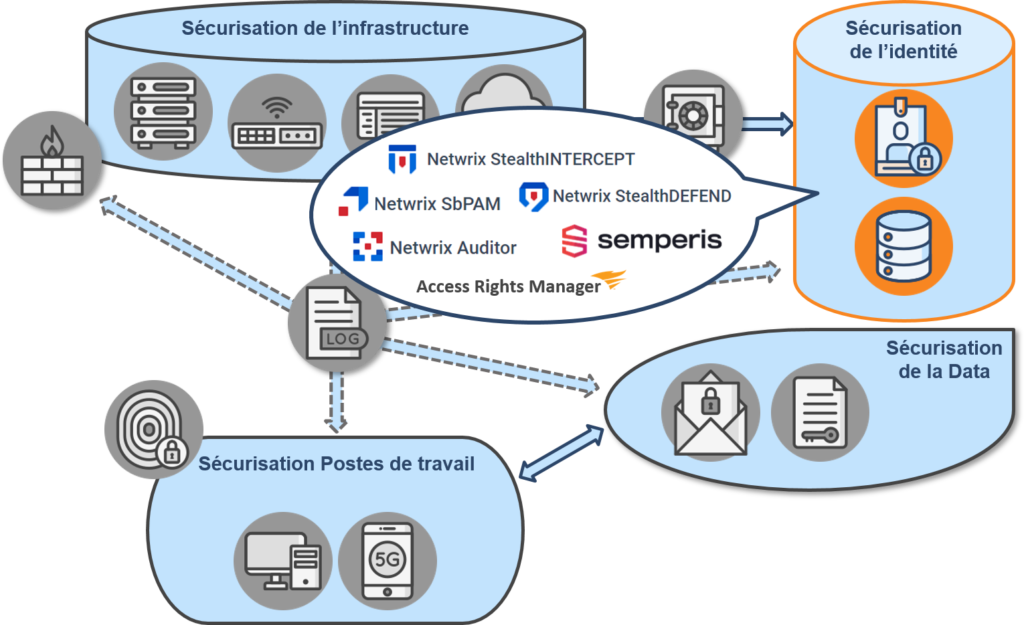

- « Une absence de séparation des usages entre utilisateur et administrateur des réseaux »

Il est très important de séparer les accès administrateurs et utilisateurs car ceux-ci n’ont pas les mêmes droits. L’administrateur peut avoir accès à la vision globale du système informatique et le paramétrer alors qu’un utilisateur aura seulement accès aux fichiers relatifs à ses missions. Ne pas séparer les deux peut conduire à des tentatives d’attaques de la part de l’extérieur puisque le seul fait de naviguer sur Internet avec un compte administrateur peut augmenter drastiquement les risques de télécharger des logiciels malveillants.

Nos solutions de "Contrôle des Accès" :

- Netwrix Auditor

- Netwrix SbPAM

- SolarWinds ARM-A

- Netwrix PolicyPak

- « Un laxisme manifeste dans la gestion des droits d’accès »

La sécurisation de l’identité est importante et doit être nécessairement contrôlée pour éviter des intrusions malveillantes. Il est primordial que le bon accès soit accordé à la bonne personne pour éviter les abus d’accès privilégiés et le risque de vols de données. En effet, si les accès ne sont pas bien régulés il y a de très forts risques pour que ceux-ci soient piratés par des attaquants.

Nos solutions de "Sécurisation de l’identité" :

- Netwrix SbPam

- Netwrix Auditor

- StealthDEFEND

- StealthINTERCEPT

- Semperis

- Access Right Manager

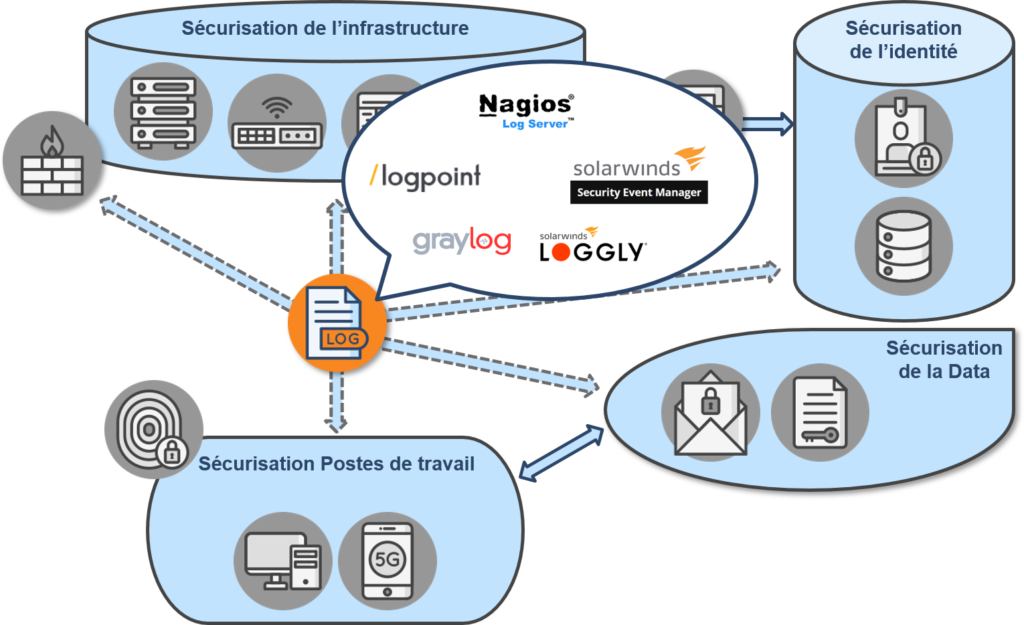

- « Une absence de surveillance des systèmes d’information (analyse des journaux réseaux et de sécurité) »

Les logs sont des journaux d’évènement qui servent à collecter des données utiles. Une gestion efficace des logs permet de visualiser l'historique des actions du système informatique et d'en réaliser des analyses. Il est donc important pour la sécurité d’utiliser un système de gestion des logs afin d’identifier tout dysfonctionnement ou de comprendre les activités suspectes (logique SIEM). Les solutions de nos partenaires répondent ainsi à trois besoins courants : collecte, centralisation et analyse des logs.

Nos solutions de "Gestion de Logs" :

- Nagios Log Server

- Logpoint

- SolarWinds Security Event Manager

- Graylog

- SolarWinds Loggly

- Suite ELK

- Kiwi Syslog

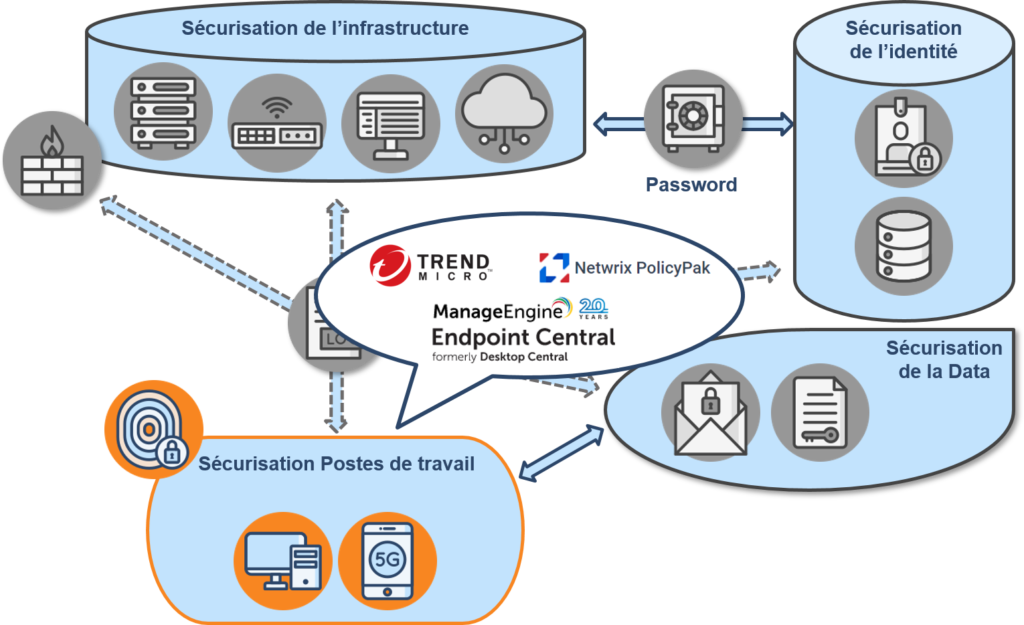

- « Une ouverture excessive d’accès externes incontrôlés au système d’information (nomadisme, télétravail ou télé administration des systèmes) »

Il est primordial de bien pouvoir gérer qui a accès au système informatique. Il peut arriver qu’un utilisateur ait besoin de se connecter depuis un point extérieur à l’organisation cependant cela peut conduire à des intrusions malveillantes de votre système. De plus, gérer manuellement les accès peut être une tâche très chronophage qui est source de potentielles erreurs. Il est donc tout à fait possible d’automatiser ce processus avec une solution de sécurisation des accès.

Nos solutions de sécurisation des accès :

- Teramind

- SolarWinds Access Rights Manager

- Netwrix Auditor

- Netwrix SbPam

- Semperis

Il n’est pas rare que plusieurs organisations ayant été victimes de cyberattaques aient perdue la confiance de leurs clients ou partenaires. Les tentatives d’attaques et les actions malveillantes étant de plus en plus fréquentes et gagnent en efficacité, il est presque impératif de mettre en œuvre une politique de sécurité pour son SI / IT. La protection des données sensibles pour éviter des intrusions indésirables ou encore la sécurisation des accès pour limiter les risques d'attaques via AD sont des leviers d'action simples avec les bons outils. Avec le cockpit sécurité by Ortello, nous tentons d'apporter les solutions qui répondent à tous les besoins en matière de sécurité.

Sources:

- L'article de l'ANSSI "Comment se prémunir des menaces ?" : https://www.ssi.gouv.fr/entreprise/principales-menaces/comment-se-premunir-de-ces-menaces/

- La Cybersécurité pour les PME/ TPE: https://www.ssi.gouv.fr/uploads/2021/02/anssi-guide-tpe_pme.pdf

Présentation du portfolio sécurité Netwrix

Netwrix est un éditeur de solution de sécurité et de gouvernance de l’information qui permettent l’identification et l’analyse du comportement des utilisateurs afin de contrôler les changements, les configurations et l’accès dans les environnements informatiques hybrides pour réduire le risque de violation. Ces solutions fournissent des renseignements de sécurité qui servent à identifier les possibles failles et à détecter les anomalies dans le comportement des utilisateurs pour prévenir et répondre à une attaque le plus rapidement possible.

Les solutions Netwrix sont déjà utilisées par plus de 13 000 organisations dans le monde afin de renforcer leur sécurité sur les trois principaux vecteurs d’attaque : les données, l'identité et l‘infrastructure.

Sécurité de l'identité

Pour éviter les attaques, il est important de pouvoir gérer efficacement l’accès aux données sensibles en limitant le nombre de comptes ayant accès à ces données. Grâce aux solutions Netwrix, il est possible de contrôler les accès avec un système de requête d’accès ce qui réduit la charge de travail de l’équipe informatique. Netwrix offre en plus la possibilité de visualiser les propriétaires des données et de voir quels utilisateurs y ont accès pour éventuellement supprimer les autorisations excessives afin de protéger les données sensibles.

Le contrôle des accès facilite ainsi la détection rapide des activités suspectes comme par exemple un grand nombre de modifications ou de suppressions de fichiers en très peu de temps. Il est alors possible d’isoler rapidement le compte utilisateur responsable et de répondre à la menace rapidement.

- Netwrix Auditor

- Netwrix Privilege Secure

- Netwrix Recovery for Active Directory

- Netwrix PolicyPak

Sécurité des infrastructures

Les infrastructures sont aujourd’hui de plus en complexes et le volume d’informations sensibles qui y sont stockées ne cesse d’augmenter il est donc nécessaire d’être en mesure de se prémunir face aux menaces qui évoluent rapidement.

Les outils Netwrix sont capables de détecter même les attaques les plus complexes et avancées dès leur début et d’identifier avec précision les comportements malveillants. Ils bénéficient d’une automatisation du processus de réponse aux incidents et envoie des alertes en temps réel dès la détection d’activités suspectes par courriel ou notification mobile.

- Netwrix StealthDEFEND

- Netwrix StealthINTERCEPT

- Netwrix StealthAUDIT

- Netwrix Change Tracker

- Netwrix PolicyPak

Sécurité des données

Les données sont créées chaque jour et sont donc difficiles à gérer et à protéger correctement. Elles sont pourtant les informations recherchées lors des attaques, il est donc impératif de déterminer quelles données peuvent être sensibles, règlementées ou critiques pour l‘organisation.

Les solutions Netwrix vous permettent de trouver les informations, d’identifier leur niveau de sensibilité et d’ainsi garder la maîtrise des données. Elles préviennent la perte de données en étiquetant les données sensibles pour éviter qu’elles ne soient partagées. Cette classification augmente également la productivité des organisations puisqu’elle identifie les informations répétées ou obsolètes ce qui réduit les tâches fastidieuses de vérification à la main.

- Netwrix Data Classification

- Netwrix Password Reset

- Netwrix Password Policy Enforcer

- Netwrix Auditor

- Netwrix StealthAUDIT

Inscription rapide à notre Webinar Netwrix "Gestion et Sécurisation de votre infrastructure" du 09/03 à 14h00 : https://attendee.gotowebinar.com/register/227070469375277404